Suchergebnis

vom: 14.11.2014

Kraftfahrt-Bundesamt

BAnz AT 15.12.2014 B9

Kraftfahrt-Bundesamt

Bekanntmachung

des Standards für Internetbasierte Fahrzeugzulassung (i-Kfz)

– Mindest-Sicherheitsanforderungen an dezentrale Portale –

Stand: 13. November 2014

Version 1.0

Mit Inkrafttreten der

- –

-

Ersten Verordnung zur Änderung der Fahrzeug-Zulassungsverordnung und der Gebührenordnung für Maßnahmen im Straßenverkehr sowie der

- –

-

Zweiten Verordnung zur Änderung der Fahrzeug-Zulassungsverordnung und anderer straßenverkehrsrechtlicher Vorschriften

am 1. Januar 2015 wird die erste Stufe des Projekts Internetbasierte Fahrzeugzulassung (im weiteren „i-Kfz“ genannt) umgesetzt. Ab diesem Zeitpunkt kann ein Fahrzeug auch dadurch außer Betrieb gesetzt werden, indem der Halter oder der Verfügungsberechtigte dies

- –

-

direkt (über ein dezentrales, kommunales Portal) oder

- –

-

über ein vom Kraftfahrt-Bundesamt betriebenes informationstechnisches System (zentrales Portal)

bei der Zulassungsbehörde elektronisch beantragt (internetbasierte Außerbetriebsetzung).

Dezentrale Portale greifen dabei über ein unsicheres Netzwerk (hier: Internet) auf die abgesicherte KBA-Infrastruktur zu. Dabei ist der Zugriff auf die im Kraftfahrt-Bundesamt vorhandene IT-Infrastruktur so zu gestalten, dass definierte Mindest-Sicherheitsanforderungen an die Informationssicherheit eingehalten werden. Soweit für diese internetbasierte Außerbetriebsetzung auf Systembestandteile zurückgegriffen wird, die einen Zugang zu den Daten des Kraftfahrt-Bundesamtes ermöglichen, hat nach § 14 Absatz 2 Satz 10 FZV (in der ab 1. Januar 2015 geltenden Fassung) die Übermittlung der Daten nach Maßgabe eines vom Kraftfahrt-Bundesamt im Bundesanzeiger und nachrichtlich im Verkehrsblatt veröffentlichten Standards zu erfolgen.

Der Standard ist von Betreibern dezentraler Portale verbindlich einzuhalten. Dieser Standard wird im Verlaufe der Fortentwicklung der internetbasierten Fahrzeugzulassung fortgeschrieben. Der für die Außerbetriebsetzung geltende Standard mit Mindest-Sicherheitsanforderungen wurde abgestimmt mit Vertretern

- –

-

der kommunalen Spitzenverbände (DLT und DST),

- –

-

der Entwickler der in Zulassungsbehörden eingesetzten Fachverfahren,

- –

-

des Bundesamtes für Sicherheit in der Informationstechnik (BSI),

- –

-

der für Zulassungsbehörden arbeitenden Rechenzentren,

- –

-

der Bundes-Arbeitsgemeinschaft der Kommunalen IT-Dienstleister (VITAKO),

- –

-

der für die Zulassung von Fahrzeugen zum Straßenverkehr zuständigen obersten Landesbehörden,

- –

-

von Zulassungsbehörden,

- –

-

der Versicherer (vertreten durch die GDV Dienstleistungs-GmbH & Co. KG),

- –

-

dem Bundesministerium für Verkehr und digitale Infrastruktur (BMVI) sowie

- –

-

dem Kraftfahrt-Bundesamt (KBA)

- –

-

und wird im Folgenden im Bundesanzeiger und nachrichtlich im Verkehrsblatt bekannt gegeben. Dazu gehören folgende Dokumente:

- 1.

-

„Internetbasierte Fahrzeugzulassung (i-Kfz) – Mindest-Sicherheitsanforderungen an dezentrale Portale –“, Version 1.0, Stand: 13. November 2014 (Anlage 1)

- 2.

-

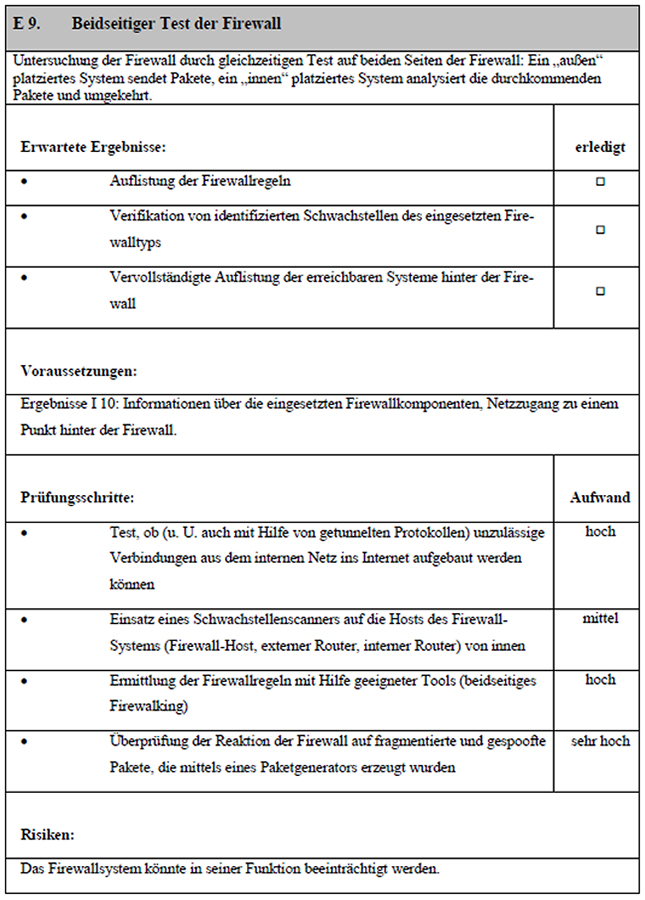

„Internetbasierte Fahrzeugzulassung (i-Kfz) – Anlage Penetrationstests –“, Version 1.0, Stand: 13. November 2014 (Anlage 2)

Die vorgenannten Dokumente werden zusätzlich im geschützten Bereich der Internetseiten des KBA veröffentlicht. Dort können die Dokumente digital aufgerufen werden unter:

http://www.kba.de/DE/GeschuetzterBereich/ZentraleRegister/I_KFZ/MindestSichAnforderungen_dez_Portale/mindestsicherheitsanforderungen_inhalt.html?nn=644958

Die Zugangsdaten sind beim KBA zu erfragen.

Der Standard mit den Mindest-Sicherheitsanforderungen an dezentrale Portale, zusammen mit der bekannt gegebenen Anlage, gilt ab 1. Januar 2015.

Kraftfahrt-Bundesamt

Der PräsidentZinke

Internetbasierte

Fahrzeugzulassung (i-Kfz)

– Mindest-Sicherheitsanforderungen an dezentrale Portale –

Version: 1.0

Stand: 13. November 2014

| Dokumenttitel: | Mindestsicherheitsanforderungen an dezentrale Portale |

| Projektname: | Internetbasierte Fahrzeugzulassung |

| Freigegebene Version: | 1.0 |

Änderungsverzeichnis

| Version | Datum | Geänderte Kapitel |

Grund der Änderung | Name |

|---|---|---|---|---|

| 0.1 | 7. Juli 2014 | alle | Ersterstellung | BPT |

| 0.5 | 16. Juli 2014 | alle | Vervollständigung der Inhalte | BPT |

| 0.6 | 21. Juli 2014 | alle | Einarbeitung der Kommentare, Einführung des Kapitels 6 | BPT |

| 0.8 | 25. Juli 2014 | alle | Einarbeitung der KBA-Kommentare, Vervollständigung Kapitel 6 und 7 | BPT |

| 0.8.2 | 30. Juli 2014 | alle | Einarbeitung der Ergebnisse des 1. WS beim KBA | BPT |

| 0.9 | 20. August 2014 | alle | Einarbeitung der Ergebnisse des 2. WS beim KBA | BPT |

| 0.9.1 | 27. August 2014 | alle | Einarbeitung der Ergebnisse des 3. WS Entwurf des Kapitels 7 | BPT |

| 0.9.2 | 08. September 2014 | alle | Einarbeitung der Ergebnisse des 4. Workshops | KBA |

| 0.9.3 | 20. September 2014 | alle | Einarbeitung der Ergebnisse des 4. Workshops | BPT |

| 0.9.4/ 0.9.5 |

1. Oktober 2014 | alle | Allgemeine redaktionelle Korrekturen | KBA |

| 0.9.6 | 15. Oktober 2014 | alle | Einarbeitung der Ergebnisse der UAG-Sitzung vom 9. Oktober 2014 | BPT |

| 0.9.6.1 | 11. November 2014 | 5.1 | Hinweis auf Seite 11 – Einfügen des Wortes „idealerweise“. Herstellung der Konsistenz zu Kapitel 7 ID: A-6.1-11 | KBA |

| 1.0 | 13. November 2014 | alle | Vorbereitung der Veröffentlichung (Layout) | KBA |

Tabelle 1: Änderungsverzeichnis

Inhaltsübersicht

1 Allgemeines

1.1 Mitgeltende Dokumente

1.2 Abkürzungsverzeichnis

1.3 Abbildungsverzeichnis

1.4 Tabellenverzeichnis

2 Ziel und Zweck des Dokuments

3 Rechtliche Regelungen

4 Abgrenzung

5 Architektur des i-Kfz-Systems

5.1 Kommunikationsarchitektur innerhalb des i-Kfz-Systems

5.2 Technische Architektur des i-Kfz-Systems

5.3 Netzwerkbereiche innerhalb des i-Kfz-Systems

5.3.1 KBA-Internet-DMZ

5.3.2 KBA-Kern-Netz

5.3.3 KBA-DOI-DMZ

5.3.4 Dezentrales-Portal-DMZ

5.3.5 Zulassungsbehörde-Kern-Netz

5.3.6 Zulassungsbehörde-DOI-DMZ

5.3.7 Internet

5.4 Komponenten der Architektur innerhalb des i-Kfz-Systems

5.4.1 Zentrales Portal

5.4.2 KBA-Internet-Kom-Modul

5.4.3 KBA-Registerführung

5.4.4 KBA-DOI-Kom-Modul

5.4.5 KBA-DOI-Cnn

5.4.6 Systeme der Fachverfahren (Zulassungsbehörde)

5.4.7 Dezentrales Portal

5.4.8 KBA-Cnn

5.4.9 Antragsteller Großkunde

5.4.10 Antragsteller Bürger

5.5 Schnittstellen der Architektur innerhalb des i-Kfz-Systems

5.5.1 Schnittstelle A

5.5.2 Schnittstelle B

5.5.3 Schnittstelle C

5.5.4 Schnittstelle D

5.5.5 Schnittstelle E

5.5.6 Schnittstelle F

5.5.7 Schnittstelle G

5.5.8 Schnittstelle H

6 Externe Einflussfaktoren auf die Architektur des i-Kfz-Systems

6.1 Zusätzliche Kommunikationsflüsse

6.2 Einfluss auf die technischen Architektur des i-Kfz-Systems

6.3 Zusätzliche Netzwerkbereiche

6.3.1 Zulassungsbehörde-Internet-DMZ

6.4 Zusätzliche Komponenten

6.4.1 Internet-Cnn

6.5 Zusätzliche Schnittstellen

6.5.1 Schnittstelle X

6.5.2 Schnittstelle Y

7 Abgeleitete Sicherheitsanforderungen

7.1 Allgemeine Sicherheitsanforderungen

7.2 Sicherheitsanforderungen an die Schnittstellen der Architektur

7.2.1 Anforderungen an die Schnittstelle A

7.2.2 Anforderungen an die Schnittstelle B

7.2.3 Anforderungen an die Schnittstelle C

7.2.4 Anforderungen an die Schnittstelle D

7.2.5 Anforderungen an die Schnittstelle E

7.2.6 Anforderungen an die Schnittstelle F

7.2.7 Anforderungen an die Schnittstelle G

7.2.8 Anforderungen an die Schnittstelle H

7.2.9 Anforderungen an die Schnittstelle X

7.2.10 Anforderungen an die Schnittstelle Y

8 Zulassungsverfahren für die Anbindung an die KBA-Infrastruktur

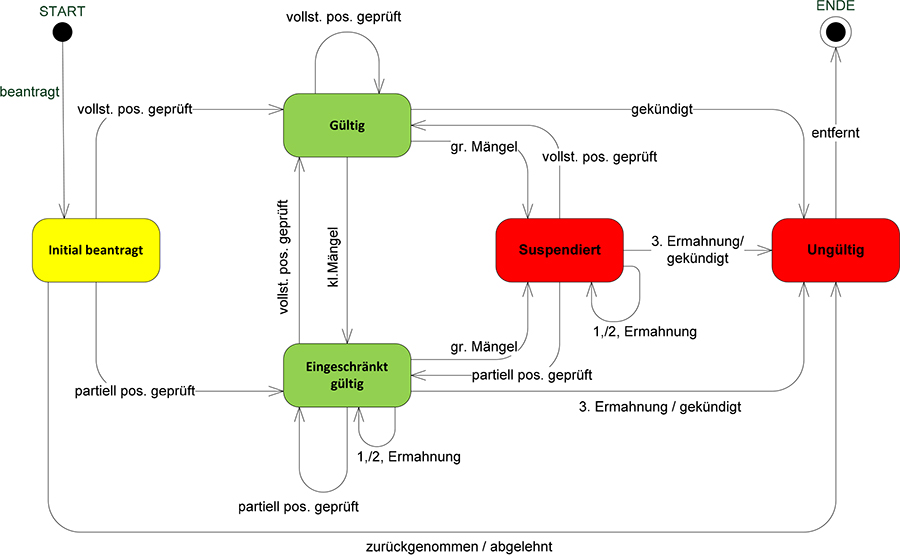

8.1 Lebenszyklus einer Zulassung

8.1.1 Eine „initial beantragte“ Zulassung

8.1.2 Eine „gültige“ Zulassung

8.1.3 Eine „eingeschränkt gültige“ Zulassung

8.1.4 Eine „suspendierte“ Zulassung

8.1.5 Eine „ungültige“ Zulassung

8.2 Audit

8.3 Prüfung der zusätzlichen Anforderungen

8.4 Penetrationstests

8.5 Beantragung einer Zulassung

8.6 Kündigung einer laufenden Zulassung

8.7 Ermahnungsverfahren, Sperrung einer Zulassung

8.8 Ansprechpartner beim KBA

9 Quellen

1 Allgemeines

1.1 Mitgeltende Dokumente

- –

-

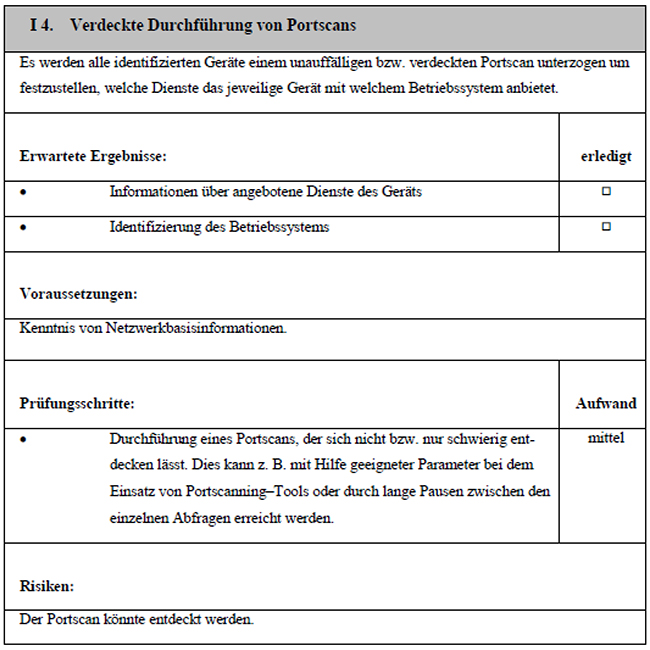

Internetbasierte Fahrzeugzulassung (i-Kfz) – Anlage Penetrationstest

- –

-

Internetbasierte Fahrzeugzulassung (i-Kfz) – Grobkonzept – Version 2.0.2Hinweis:Es wird ausschließlich auf die Teile des zitierten Dokumentes verwiesen, welche die Umsetzung der 1. Stufe des i-Kfz-Projektes betreffen.

- –

-

Informationen zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt

1.2 Abkürzungsverzeichnis

| API | Application Programming Interface |

| ALG | Application-Level Gateway |

| BDSG | Bundesdatenschutzgesetz |

| BSI | Bundesamt für Sicherheit in der Informationstechnik |

| BSI-ISI | BSI Standards zur Internet-Sicherheit |

| BSI-TR | BSI Technische Richtlinie |

| BSI-ITG | BSI IT-Grundschutz |

| BMVI | Bundesministerium für Verkehr und digitale Infrastruktur |

| BPT | Bearing Point |

| cnn | Connector |

| DMZ | Demilitarisierte Zone |

| DOI | Deutschland Online Infrastruktur |

| ESP | Encapsulated Security Payload |

| FZV | Fahrzeugzulassungsverordnung |

| GUI | Graphical User Interface |

| HMAC | Hash-based Message Authentication Code |

| HTTP | Hypertext Transport Protocol |

| HTTPS | Hypertext Transport Protocol Secure |

| i-Kfz | Internetbasierte Fahrzeugzulassung |

| ID | Identifikator/Kennung |

| IKEv1 | Internet Key Exchange Protocol version 1 |

| IP | Internet Protocol |

| IPSec | Internet Protocol Security |

| ISMS | Information Security Management System (Informationssicherheitsmanagementsystem) |

| IT | Informationstechnologie |

| KBA | Kraftfahrt-Bundesamt |

| KBAG | Gesetz über die Einrichtung eines Kraftfahrt-Bundesamtes |

| Kom-Modul | Kommunikation-Modul |

| MAC | Message Authentication Code |

| OpenFT | Open File Transfer |

| PFS | Perfect Forward Secrecy |

| SiKo | Sicherheitskonzept |

| SW | Software-Einheit |

| TLS | Transport Level Security |

| UAG | Unterarbeitsgruppe |

| URL | Uniform Resource Locator |

| VBN-Nr. | Verfügungs-Berechtigungs-Nachweis-Nummer |

| VG | Verpflichtungsgrad |

| VPN | Virtual Private Network |

| WS | Web Service |

| XML | Extended Markup Language |

| ZFZR | Zentrales Fahrzeugregister |

Tabelle 2: Abkürzungsverzeichnis

1.3 Abbildungsverzeichnis

- Abbildung 1:

-

Kommunikationswege zur internetbasierten Außerbetriebsetzung („Hamburger Kompromiss“; Stand 30. Juli 2014)

- Abbildung 2:

-

Primäre Akteure und Anwendungen sowie Kommunikationsflüsse im i-Kfz-System

- Abbildung 3:

-

Technische Architektur des i-Kfz-Systems – das Gesamtbild

- Abbildung 4:

-

Netzwerkbereiche der definierten Architektur innerhalb i-Kfz

- Abbildung 5:

-

Interner Aufbau der Komponente „KBA-Internet-Kom-Modul“ (schematische Darstellung)

- Abbildung 6:

-

Interner Aufbau der Komponente „KBA-DOI-Kom-Modul“

- Abbildung 7:

-

Verwendung der Schnittstelle A durch das zentrale Portal

- Abbildung 8:

-

Verwendung der Schnittstelle A durch ein dezentrales Portal

- Abbildung 9:

-

Verwendung der Schnittstelle B

- Abbildung 10:

-

Verwendung der Schnittstelle C

- Abbildung 11:

-

Zusätzliche Kommunikationsflüsse

- Abbildung 12:

-

Erweiterte technische Architektur des i-Kfz-Systems

- Abbildung 13:

-

Erweiterte Zusammenstellung der Netzwerkbereiche

- Abbildung 14:

-

Schematische Darstellung des internen Aufbaus der Komponente „Internet-Cnn“

- Abbildung 15:

-

Der Lebenszyklus einer Zulassung

1.4 Tabellenverzeichnis

- Tabelle 1:

-

Änderungsverzeichnis

- Tabelle 2:

-

Abkürzungsverzeichnis

- Tabelle 3:

-

Aufbau einer Sicherheitsanforderung

- Tabelle 4:

-

Zulassungsverfahren – Übergänge des Zustands „initial beantragt“

- Tabelle 5:

-

Zulassungsverfahren – Übergänge des Zustands „gültig“

- Tabelle 6:

-

Zulassungsverfahren – Übergänge des Zustands „eingeschränkt gültig“

- Tabelle 7:

-

Zulassungsverfahren – Übergänge des Zustands „suspendiert“

- Tabelle 8:

-

Zulassungsverfahren – Übergänge des Zustands „ungültig“

- Tabelle 9:

-

Grobe Schritte des Beantragungsprozesses einer Zulassung

- Tabelle 10:

-

Kontaktdaten des technischen Supports

- Tabelle 11:

-

Kontaktdaten der Kundenbetreuung

2 Ziel und Zweck des Dokuments

Im Verfahren internetbasierte Fahrzeugzulassung (i-Kfz) werden schutzbedürftige Daten verarbeitet, insbesondere bei der Kommunikation mit den zentralen Registern des Kraftfahrt-Bundesamtes (KBA). Mit diesem Dokument werden Mindestanforderungen an die Informationssicherheit bei der Anbindung dezentraler Portale definiert, die zwingend zu erfüllen sind.

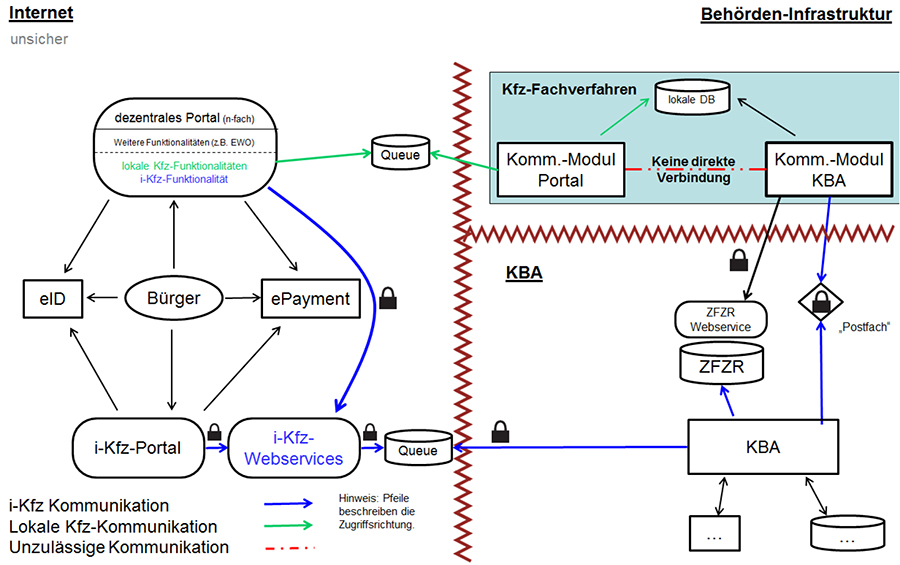

Im Zuge der Umsetzung der ersten Stufe i-Kfz zum 1. Januar 2015 kann die Antragstellung auf Außerbetriebsetzung eines Fahrzeugs – neben dem zentralen Zugang über das beim KBA betriebene i-Kfz-Portal – auch über dezentrale kommunale Portale erfolgen. In Diskussionen zwischen BMVI, KBA, BSI, Vertretern von kommunalen Spitzenverbänden, kommunalen IT-Dienstleistern und Zulassungsbehörden wurde eine grundlegende Architektur für die Kommunikationswege bei der Anbindung dezentraler Portale festgelegt („Hamburger Kompromiss“).

Die dezentralen Portale greifen über das Internet (unsicheres Netz) auf die KBA-Infrastruktur zu. Die Anforderung zur Öffnung der KBA-Netze für diese Kommunikation stellt eine neue Art des Zugriffs auf das Zentrale Fahrzeugregister (ZFZR) dar und bringt damit Gefahren in Bezug auf Sicherheit und Datenschutz mit sich.

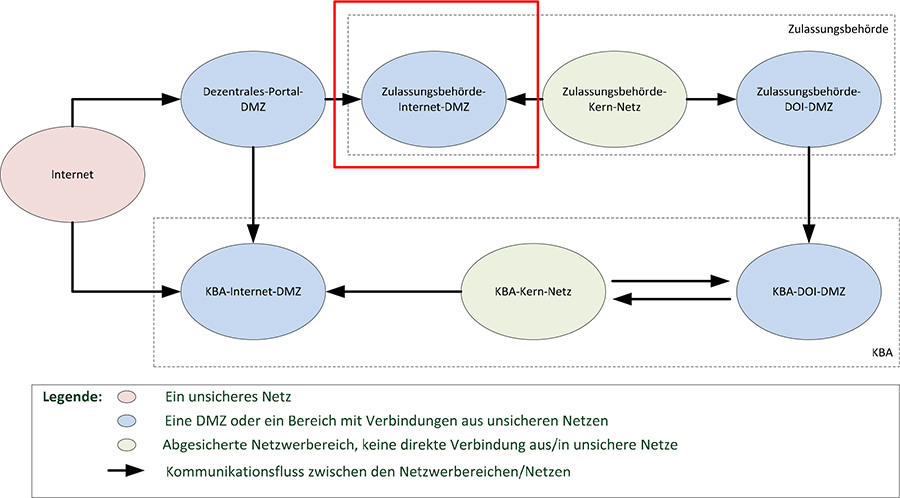

Abbildung 1: Kommunikationswege zur internetbasierten Außerbetriebsetzung („Hamburger Kompromiss“; Stand: 30. Juli 2014)

Vor diesem Hintergrund ist die Datensicherheit der zentralen Register beim KBA sicherzustellen. Um dies zu gewährleisten, hat das KBA Mindestanforderungen an die Informationssicherheit für die Anbindung dezentraler Portale in Stufe 1 i-Kfz festgelegt.

Die Mindestanforderungen orientieren sich zunächst grundsätzlich am Schutzbedarf „normal“ jeweils für die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit, z. T. gehen sie aufgrund spezifischer i-Kfz-Funktionalitäten darüber hinaus. Der Schutzbedarf für das i-Kfz-Verfahren wurde noch nicht abschließend bestimmt und die Vollständigkeit der Mindestanforderungen zur Erfüllung des Schutzbedarfes noch nicht geprüft. Ein entsprechendes Sicherheitskonzept mit ggf. integrierter Risikoanalyse existiert nicht. Somit ist eine ganzheitliche Betrachtung der Verfahrenssicherheit zum jetzigen Zeitpunkt noch nicht möglich.

Aus Sicht des Bundesamtes für Sicherheit in der Informationstechnik (BSI) sind die vorliegenden Mindestanforderungen sinnvoll und angemessen und decken die wichtigsten Aspekte zur Informationssicherheit des i-Kfz-Verfahrens ab. Die Mindestanforderungen werden im weiteren Projektverlauf, abhängig von den Ergebnissen der UAG Datensicherheit, gegebenenfalls ergänzt und fortgeschrieben.

3 Rechtliche Regelungen

In diesem Kapitel wird der für das Projekt i-Kfz gegebene rechtliche Rahmen skizziert. Insbesondere wird auf die Rolle des KBA in Bezug auf die Ausgestaltung der Kommunikation zwischen KBA und Dritten eingegangen.

Es wurden folgende für das Projekt relevanten rechtlichen Grundlagen identifiziert:

- –

-

Gesetz über die Errichtung eines Kraftfahrt-Bundesamts (KBAG)

- –

-

Fahrzeug-Zulassungsverordnung (FZV)

- –

-

Viertes Gesetz zur Änderung des Straßenverkehrsgesetzes und anderer Gesetze (4. StVGuaÄndG)

- –

-

Bundesdatenschutzgesetz (BDSG)

Weiterführende geltende Regelungen:

- –

-

Information zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt für Behörden (vergleiche [IznAaKBAfB]).

Das KBA nimmt gemäß [KBAG], [FZV] und [StVGuaÄndG] eine zentrale Rolle in der Gestaltung der Schnittstellen für die Kommunikation zwischen KBA und Dritten ein. Die Vorgaben für die betroffenen Schnittstellen sowie alle damit verbundenen Modalitäten werden vom KBA festgelegt.

„Das Kraftfahrt-Bundesamt übernimmt […] für Zwecke der Zulassung von Fahrzeugen und der Zuteilung von Kennzeichen die Errichtung und den Betrieb informationstechnischer Systeme für eine zentrale elektronische, auch internetbasierte Verarbeitung von für diesen Zweck erforderlichen Daten und deren Weiterleitung an die für den Vollzug zulassungsrechtlicher Vorschriften zuständigen Behörden und Stellen“, gemäß § 2 Absatz 1 Nummer 2a KBAG.

Weiterhin gilt es gemäß Artikel 2 Nummer 6 Buchstabe b [FZVuGebOStÄndV]:

„(2) Erfüllen die abgestempelten Kennzeichenschilder die Anforderungen des § 10 Absatz 3 Satz 2 bis 4 und die Zulassungsbescheinigung Teil I eines Fahrzeugs die Anforderungen des § 11 Absatz 1 Satz 1 und 2, so kann das Fahrzeug auch dadurch außer Betrieb gesetzt werden, dass der Halter oder der Verfügungsberechtigte dies bei der Zulassungsbehörde elektronisch über ein vom Kraftfahrt-Bundesamt betriebenes informationstechnisches System beantragt, das sicherstellt, dass

- 1.

-

eine sichere Identifizierung des Antragstellers erfolgt und

- 2.

-

die vom Halter oder Verfügungsberechtigten an das Kraftfahrt-Bundesamt übermittelten Daten vom Kraftfahrt-Bundesamt vollständig und plausibel an die Zulassungsbehörde übermittelt werden (internetbasierte Außerbetriebsetzung).“

Für die Gestaltung der Schnittstelle zwischen KBA und Dritten wurde dem Bundesrat ein Vorschlag zur entsprechenden Ergänzung der FZV im Herbst 2014 zugeleitet:

„Soweit für die internetbasierte Außerbetriebsetzung auf Systembestandteile zurückgegriffen wird, die einen Zugang zu den Daten des Kraftfahrt-Bundesamtes ermöglichen, hat die Übermittlung der Daten nach Maßgabe eines vom Kraftfahrt-Bundesamt im Bundesanzeiger und nachrichtlich im Verkehrsblatt veröffentlichten Standards zu erfolgen.“

4 Abgrenzung

Das vorliegende Dokument definiert die Mindestsicherheitsanforderungen, die zwingend bei der Umsetzung der 1. Stufe des i-Kfz-Projektes (Beginn zum 1. Januar 2015) zu berücksichtigen sind.

Dieses Dokument beinhaltet darüber hinaus Anforderungen, bzw. Teile von Anforderungen, die für die 1. Stufe nicht verpflichtend sind. Sie sind gesondert durch eine entsprechende Fußnote gekennzeichnet. Ab der 2. Stufe des i-Kfz-Projektes (Beginn zum 1. Januar 2016) sind die gekennzeichneten Anforderungen (bzw. deren Teile) als muss-Kriterien anzusehen und somit auch zwingend zu erfüllen.

5 Architektur des i-Kfz-Systems

Zur Beschreibung der Kommunikation innerhalb des i-Kfz-Systems wird in den folgenden Kapiteln eine Architektur definiert. Ausgehend von einer funktional gehaltenen Beschreibung der Informationsflüsse zwischen beteiligten Akteuren und Anwendungen (vergleiche Kapitel 5.1) wird eine technische Sicht auf das Gesamtsystem dargestellt (vergleiche Kapitel 5.2), in der die relevanten Netzwerkbereiche (vergleiche Kapitel 5.3), die darin enthaltenen Komponenten (vergleiche Kapitel 5.4), sowie die Schnittstellen (vergleiche Kapitel 5.5) untereinander benannt und beschrieben werden.

Hinweis:

Die in diesem Kapitel vorgestellte Architekturbetrachtung bezieht sich ausschließlich auf das i-Kfz-System. Im Kapitel 6 sind zusätzliche Einflussfaktoren (z. B. bereits existierende Kommunikationsverbindungen) auf die i-Kfz-Architektur dargestellt und beschrieben.

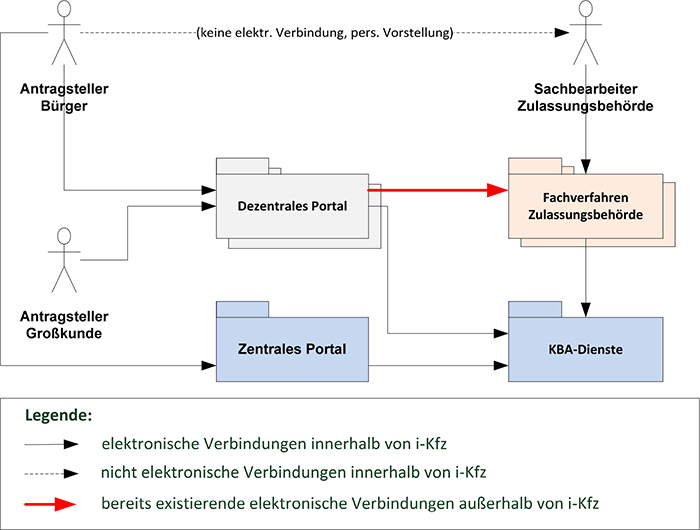

5.1 Kommunikationsarchitektur innerhalb des i-Kfz-Systems

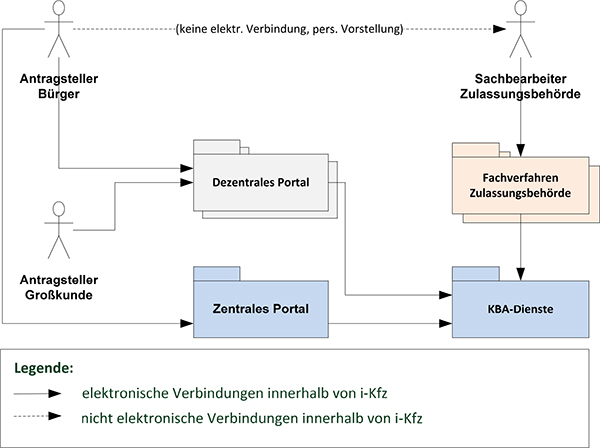

Die Abbildung 2 stellt die Anwendungen, die primären Akteure und die zulässigen Kommunikationsflüsse aus funktionaler Sicht dar1. Es sind drei primäre Akteure beteiligt:

- –

-

Antragsteller Bürger,

- –

-

Antragsteller Großkunde,

- –

-

Sachbearbeiter in der Zulassungsbehörde.

- 1

- Gemäß der Stufe 1 der Realisierung.

Weiterhin werden (gemäß Stufe 1 des i-Kfz-Projektes) folgende Anwendungen genutzt:

- –

-

dezentrales Portal,

- –

-

zentrales Portal,

- –

-

Fachverfahren der Zulassungsbehörde,

- –

-

KBA-Dienste.

Abbildung 2: Primäre Akteure und Anwendungen sowie Kommunikationsflüsse im i-Kfz-System

Antragsteller Bürger

Die Rolle „Antragsteller Bürger“ bildet alle Personen ab, die die Dienste des zentralen oder eines dezentralen Portals über die graphische Benutzeroberfläche (GUI) in Anspruch nehmen.

Es ist zu beachten, dass darüber hinaus die Möglichkeit besteht, dass die antragstellende Person über bereits heute schon existierende Schnittstellen mit dem Fachverfahren der Zulassungsbehörde kommuniziert, z. B. um einen Termin mit der Zulassungsbehörde zu vereinbaren, ein Wunschkennzeichnen zu reservieren oder auch die benötigten Eingaben vorerfassen. Diese Anwendungen gehören nicht zum Funktionsumfang des i-Kfz-Projektes und sind nicht Betrachtungsgegenstand dieses Kapitels, sondern werden gesondert bei den externen Einflussfaktoren auf die i-Kfz-Architektur (Kapitel 6) berücksichtigt.

Antragsteller Großkunde

Die Rolle „Antragsteller Großkunde“ bezeichnet alle Antragsteller, die anstatt der graphischen Benutzerschnittstelle eine maschinen-verarbeitbare Schnittstelle zur Übermittlung der Antragsdaten nutzen. In der Regel handelt sich hier um Antragsteller, die eine relativ große Anzahl an Zulassungsvorgängen auf einmal erledigen müssen, z. B. Autohändler, Autovermietungen oder Flottenbetreiber.

Diese Schnittstelle dient dabei ausschließlich der Nutzung durch einen spezifischen Antragsteller in einem nicht-öffentlichen Bereich. Die Sicherheit kann bei einem Zugang über kaskadierende Portale nicht kontrolliert werden, diese sind daher im Verfahren nicht zuzulassen.

Da eine Großkundenschnittstelle im zentralen Portal nicht vorgesehen ist, erfolgt die Kommunikation ausschließlich über die dezentralen Portale. Eine alternative Kommunikationsbeziehung (z. B. zum Fachverfahren der Zulassungsbehörde) ist im Rahmen des Projektes i-Kfz nicht zulässig.

Sachbearbeiter in der Zulassungsbehörde

Innerhalb der Zulassungsbehörden bearbeiten die Sachbearbeiter die seitens der Antragsteller (Bürger und Großkunden) beantragten Leistungen.

Zentrales Portal

Das KBA stellt Bürgerinnen und Bürgern, deren zuständige Zulassungsbehörde kein dezentrales Portal anbietet, die internetbasierte Außerbetriebsetzung über ein zentrales Portal zur Verfügung. Diese Komponente ist nur für die erste Stufe des i-Kfz-Projektes vorgesehen und wird mit der Realisierung der vollständigen Abdeckung durch die dezentralen Portale ab Stufe 2 des i-Kfz-Verfahrens entfallen.

Das „zentrale Portal“ nimmt die Anfragen des Akteurs „Antragsteller Bürger“ entgegen und kommuniziert mit der Anwendung „KBA-Dienste“.

Dezentrales Portal

Im Auftrag der Zulassungsbehörden werden dezentrale Portale betrieben, welche analog zum zentralen Portal für die Bürgerinnen und Bürger eine internetbasierte Außerbetriebsetzung anbieten. Darüber hinaus bietet ein dezentrales Portal ggf. eine Webservice-Schnittstelle für die Benutzung durch die Großkunden an.

Ein dezentrales Portal kommuniziert im Rahmen des i-Kfz-Projektes ausschließlich mit den vom KBA hierzu bereitgestellten Diensten, sofern die KBA-Infrastruktur berührt wird. Von einem „dezentralen Portal“ können weitere lokale Funktionalitäten genutzt werden, die aber keine primäre i-Kfz-Funktionalität darstellen (z. B. ePayment, elektronischer Identitätsnachweis oder lokale Kfz-Funktionalitäten) und mit Hilfe von Schnittstellen in Anspruch genommen werden. Auf die Betrachtung dieser Wege wird im Dokument verzichtet.

Hinweis:

Nicht alle ca. 420 momentan existierenden Zulassungsbehörden werden ein eigenes dezentrales Portal betreiben. Es können sich Cluster bilden, in denen mehrere Zulassungsbehörden ein dezentrales Portal, angeboten durch einen Dienstanbieter (z. B. ein Landesrechenzentrum), gemeinsam nutzen. In solchen Fällen ist idealerweise auf eine Mandantentrennung in Verbindung mit einer sicheren Virtualisierung bezogen auf die einzelnen Zulassungsbehörden innerhalb des Clusters zu achten. Insbesondere sind eindeutige Zuständigkeiten im Bereich des Service Managements und der Administration sicherzustellen und zu dokumentieren.

Fachverfahren Zulassungsbehörde

Ein Fachverfahren in einer Zulassungsbehörde stellt eine Anwendung dar, in der die Anträge auf Außerbetriebsetzung eines Fahrzeugs durch einen Mitarbeiter der Zulassungsbehörde bearbeitet werden. Das Fachverfahren kommuniziert auf zweierlei Weise mit den KBA-Diensten:

- –

-

die im Rahmen des i-Kfz-Projektes gestellten Anträge werden seitens KBA dem Fachverfahren in der Zulassungsbehörde zur Verfügung gestellt und von der Zulassungsbehörde abgeholt (Kommunikationsverbindung: KBA-Dienste → Fachverfahren),

- –

-

das Fachverfahren liefert die Ergebnisse der Vorgangsverarbeitung an das KBA (Kommunikationsverbindung: Fachverfahren → KBA-Dienste).

Diese Kommunikationsverbindungen sind bereits heute technisch realisiert und werden durch die Zulassungsbehörden (außerhalb des i-Kfz-Projektes) benutzt, um die vor Ort durchgeführten Zulassungsvorgänge an das KBA zu übermitteln.

Hinweis:

Innerhalb der Zulassungsbehörden werden Fachverfahren unterschiedlicher Hersteller eingesetzt.

KBA-Dienste

Diese Anwendung symbolisiert die vom KBA angebotenen Dienste, unter anderem die Registerführung des ZFZR.

Ein Teil der KBA-Dienste wird bereits von den Zulassungsbehörden benutzt.

Hinweis:

Es ist zu beachten, dass im Rahmen der 1. Stufe des i-Kfz-Projektes jegliche Kommunikation zwischen dem Antragsteller und den Zulassungsbehörden über die Portale (hier sowohl zentral als auch dezentral) und das KBA (hier die KBA-Dienste) erfolgen muss. Es ist nicht zulässig, dass Antragsteller oder die Portale direkt über die Fachverfahren der Zulassungsbehörden mit dem KBA kommunizieren.

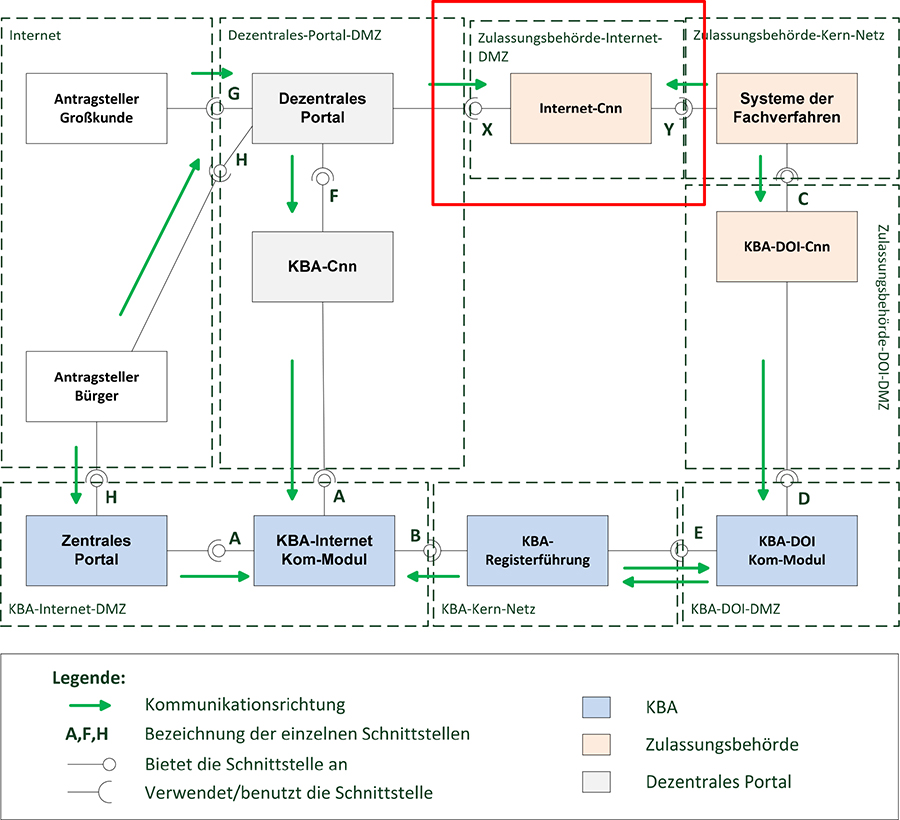

5.2 Technische Architektur des i-Kfz-Systems

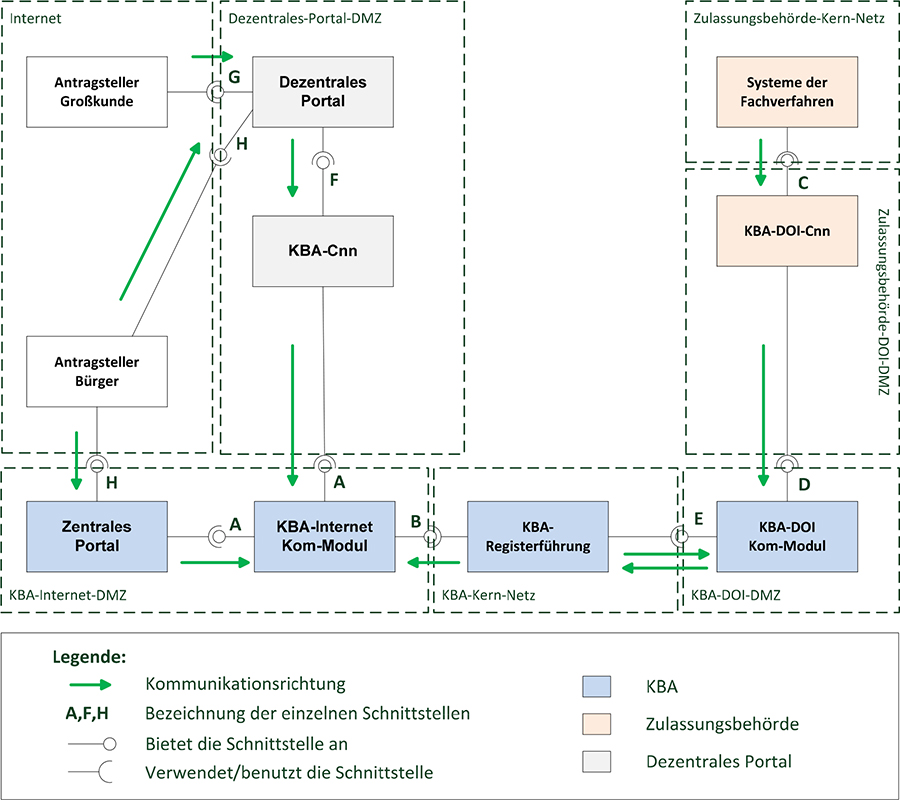

Auf Basis der in Kapitel 5.1 beschriebenen Kommunikationsarchitektur wurde folgende technische Architektur für das i-Kfz-System definiert (vergleiche Abbildung 3), an der sich die Anbieter dezentraler Portale bei der Umsetzung der dezentralen Portale halten müssen.

Abbildung 3: Technische Architektur des i-Kfz-Systems – das Gesamtbild

Im Folgenden werden die in der Architektur definierten Netzwerk-Bereiche und Komponenten sowie deren Schnittstellen beschrieben.

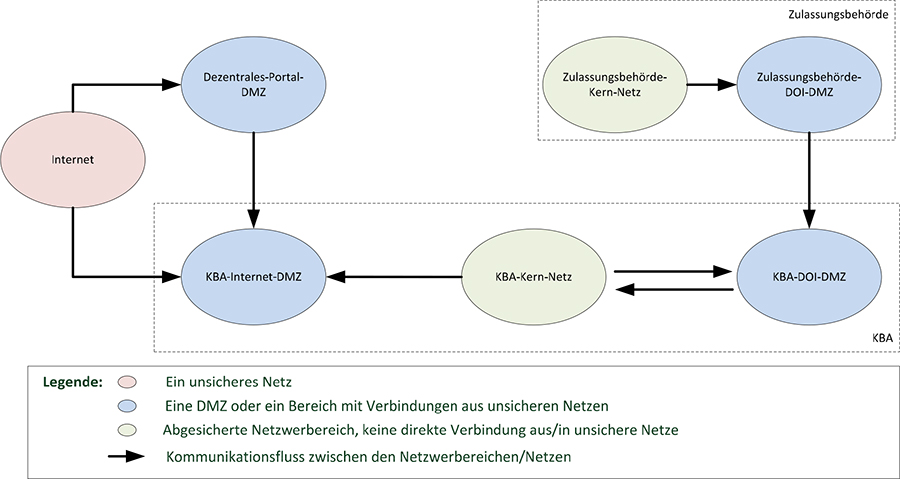

5.3 Netzwerkbereiche innerhalb des i-Kfz-Systems

Die im i-Kfz-System agierenden Kommunikationspartner sind unterschiedlichen Netzwerken (oder auch Netzwerksegmenten) zugeordnet. Eine Zuordnung der einzelnen Komponenten und Schnittstellen zu den Netzwerkbereichen ist der Abbildung 3 zu entnehmen.

In den folgenden Abschnitten werden die einzelnen Netzwerkbereiche, sowie deren Rolle im Gesamtverbund definiert. Die daraus abgeleiteten Sicherheitsanforderungen sind im Kapitel 7 beschrieben.

In der Abbildung 4 werden die identifizierten Netzwerkbereiche bzw. Netzwerke dargestellt und bezogen auf die untereinander auftretenden Kommunikationsflüsse in Relation gestellt.

Abbildung 4: Netzwerkbereiche der definierten Architektur innerhalb i-Kfz

Hinweis:

Gemäß [BSI-ISI-LANA] wird eine Demilitarisierte Zone (DMZ) wie folgt definiert:

„Eine DMZ ist ein Zwischennetz, das an Netzübergängen gebildet wird, aber weder zu dem einen, noch zu dem anderen Netz gehört. Sie stellt ein Netz dar, das weniger stark gesichert, aber vom äußeren Netz aus besser erreichbar ist als das eigentlich zu schützende interne Netz. Die DMZ dient der Schaffung eines zusätzlichen Sicherheitsbereichs für Dienste (z. B. E-Mail, Web) oder Proxys, die von externen Netzen aus nutzbar sein sollen, aber aus Sicherheitsgründen nicht im internen Netz platziert werden dürfen.“

Mindestanforderungen an eine DMZ mit normalem Schutzbedarf sind die Verwendung von einem Paketfilter, von einem Application-Level-Gateway und von einem weiteren Paketfilter (die PAP-Struktur) für den Aufbau eines sogenannten Sicherheits-Gateways (vergleiche [BSI-ISI-LANA] und [BSI-ISI-WEB-SVR]).

5.3.1 KBA-Internet-DMZ

Die „KBA-Internet-DMZ“ stellt ein separates Netzwerksegment innerhalb der KBA-Infrastruktur dar. Innerhalb dieses Netzwerksegmentes werden die Komponenten vom KBA zur Verfügung gestellt, die eine Abwicklung der i-Kfz-Szenarien über das Internet erlauben:

- –

-

„KBA-Internet-Kom-Modul“ (vergleiche Kapitel 5.4.2),

- –

-

Das „zentrale Portal“ (vergleiche Kapitel 5.4.1).

5.3.2 KBA-Kern-Netz

Die Kerndienste des KBA (hier KBA-Registerführung genannt, vergleiche Kapitel 5.4.3) werden innerhalb des Netzwerkbereiches „KBA-Kern-Netz“ angeboten. Es handelt sich hierbei insbesondere um das ZFZR. Das „KBA-Kern-Netz“ stellt einen geschützten Bereich dar, der von externen Netzwerken durch die Verwendung einer sogenannten DMZ separiert ist.

Es besteht keine Möglichkeit aus einer Internet-DMZ in das „KBA-Kern-Netz“ eine Verbindung aufzubauen.

Es besteht auch keine Möglichkeit aus dem „KBA-Kern-Netz“ eine Verbindung in ein externes Netzwerk (z. B. Internet oder auch DOI) zu eröffnen, ohne dass diese Verbindung über die korrespondierende DMZ (entsprechend „KBA-Internet-DMZ“ oder „KBA-DOI-DMZ“) verläuft.

Die innerhalb dieses Segmentes untergebrachten Dienste können mit Hilfe eines Puffer-Mechanismus (z. B. einer Nachrichtenschlange) mit den DMZ-Netzwerksegmenten kommunizieren.

5.3.3 KBA-DOI-DMZ

Die Zulassungsbehörden kommunizieren bereits heute aus der Komponente „Systeme der Fachverfahren“2 heraus mit dem KBA über das Behördennetzwerk DOI. Diese Kommunikation ist entsprechend der Anforderungen des KBA formuliert innerhalb des Dokumentes „Information zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt für Behörden“ abzusichern.

- 2

- Der Name „Systeme der Fachverfahren“ wurde stellvertretend gewählt und steht für alle für die Zulassungszwecke von den Zulassungsbehörden verwendeten Fachverfahren unterschiedlicher Hersteller. Es ist nicht eine besondere Fachanwendung gemeint.

Die im Rahmen des i-Kfz-Projektes zusätzlich geplante Kommunikation zwischen KBA und Zulassungsbehörden unter Verwendung eines Postfachs wird auf die bereits implementierten Transport-Mechanismen zurückgreifen.

5.3.4 Dezentrales-Portal-DMZ

Der Bereich „Dezentrales-Portal-DMZ“ beinhaltet die über das unsichere Medium Internet zugängliche Komponente „dezentrales Portal“ (vergleiche Kapitel 5.4.7) und die für die Kommunikation des dezentralen Portals mit dem KBA benutzte Komponente „KBA-Cnn“ (vergleiche Kapitel 5.4.8).

Es sind eingehende Kommunikationsverbindungen der Antragsteller (Großkunde und Bürger) erlaubt. Eine ausgehende Kommunikation ist nur in den Bereich „KBA-Internet-DMZ“ zulässig.

5.3.5 Zulassungsbehörde-Kern-Netz

Dieser Bereich beinhaltet die Komponente „Systeme der Fachverfahren“ der Zulassungsbehörde. Es ist keine direkt eingehende Kommunikation in diesen Bereich hinein zulässig. Es dürfen aus diesem Bereich ausgehende Verbindungen in den Bereich „Zulassungsbehörde-DOI-Netz“ hergestellt werden.

5.3.6 Zulassungsbehörde-DOI-DMZ

Die Komponenten, die die Kommunikation der Zulassungsbehörde mit dem KBA realisieren, werden im Bereich „Zulassungsbehörde-DOI-DMZ“ untergebracht. In diesem Bereich ist die eingehende Kommunikation aus dem Bereich „Zulassungsbehörde-Kern-Netz“ erlaubt. Weiterhin darf der Bereich ausgehend mit dem Bereich „KBA-DOI-DMZ“ über das DOI-Netz kommunizieren.

5.3.7 Internet

Dieser Bereich umfasst die Komponenten der Antragsteller:

- –

-

Bürger (vergleiche Kapitel 5.4.10)

- –

-

Großkunden (vergleiche Kapitel 5.4.9)

Außer der Abwicklung von Einzelanträgen über das zentrale bzw. über die dezentralen Portale kann es eine Möglichkeit für die sogenannten Großkunden (hier z. B. große Autohäuser, Flottenbetreiber oder Autovermietungsfirmen etc.) geben, über dezentrale Portale die Anträge nicht direkt über die graphische Benutzerschnittstelle des Portals einzugeben, sondern über eine maschinenlesbare Schnittstelle (vergleiche Kapitel 5.5.7) zu übermitteln.

5.4 Komponenten der Architektur innerhalb des i-Kfz-Systems

Die vorgestellten Netzwerkbereiche beinhalten System-Komponenten, die über definierte Schnittstellen miteinander kommunizieren.

5.4.1 Zentrales Portal

Das zentrale Portal wird durch das KBA bereitgestellt und ermöglicht die internetbasierte Antragstellung für die Außerbetriebsetzung eines Fahrzeugs (Stufe 1 i-Kfz). Das Portal ist dem Netzwerkbereich „KBA-Internet-DMZ“ zugeordnet. Die Kommunikation mit der übrigen KBA-Infrastruktur wird analog zu den dezentralen Portalen über das „KBA-Internet-Kom-Modul“ abgewickelt (vergleiche Kapitel 5.4.2).

5.4.2 KBA-Internet-Kom-Modul

Eine zentrale Rolle bei der Kommunikation aus dem Internet in das KBA-Netz übernimmt die Komponente „KBA-Internet-Kom-Modul“. Dieses Modul bietet zwei Schnittstellen an:

- –

-

Schnittstelle A – erreichbar aus dem Internet durch die dezentralen Portale, sowie aus dem der KBA-Internet-DMZ durch das zentrale Portal (vergleiche Kapitel 5.5.1),

- –

-

Schnittstelle B – erreichbar nur aus dem Intranet des KBA („KBA-Kern-Netz“), (vergleiche Kapitel 5.5.2).

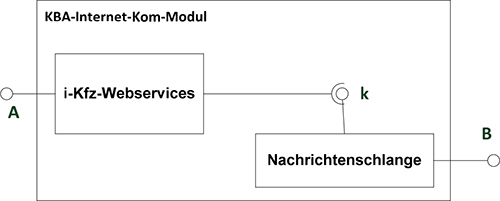

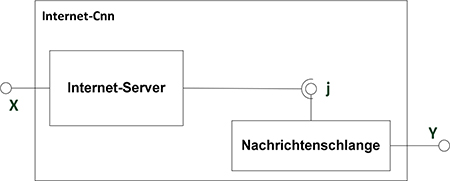

Der interne Aufbau der Komponente „KBA-Internet-Kom-Modul“ ist der Abbildung 5 zu entnehmen. Das Modul nimmt die über die Schnittstelle A eingehenden Nachrichten entgegen und speichert diese über eine interne Schnittstelle k in einer Nachrichtenschlange, bis die Nachrichten über die Schnittstelle B abgeholt werden.

Die über die Schnittstelle B zurückgeschriebenen Antworten werden über die interne Schnittstelle k abgeholt und dann über die Schnittstelle A an die aufrufende Instanz als Antwort auf die Anfrage zurückgeschickt.

Eine logische synchrone Kommunikation über die Kommunikationsverbindung „dezentrales/zentrales Portal“ → „KBA-Internet-Kom-Modul“ → „KBA-Registerführung“ wird physikalisch durch den asynchronen Ansatz (die Verwendung der Nachrichtenschlange) auf der Kommunikationsverbindung „KBA-Internet-Kom-Modul“ → „KBA-Registerführung“ transparent für die aufrufende Instanz umgesetzt.

Abbildung 5: interner Aufbau der Komponente „KBA-Internet-Kom-Modul“ (schematische Darstellung)

5.4.3 KBA-Registerführung

Unter der „KBA-Registerführung“ werden Software-Komponenten (z. B. Verarbeitungsmodule, Datenbanken, ZFZR etc.) zusammengefasst, die innerhalb des Netzwerkbereiches „KBA-Kern-Netz“ in einer abgesicherten Umgebung ablaufen.

5.4.4 KBA-DOI-Kom-Modul

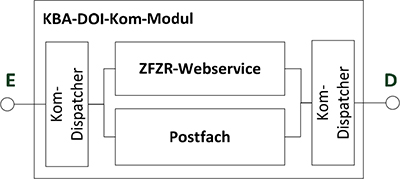

Die bereits zur Verfügung stehende Kommunikationsmöglichkeit zwischen einer Zulassungsbehörde und dem KBA über sichere Netze der öffentlichen Verwaltung (insbesondere DOI) wird in der Architektur durch die Komponente „KBA-DOI-Kom-Modul“ dargestellt.

Die eingehende Kommunikation von den Zulassungsbehörden wird mit Hilfe der Schnittstelle D (vergleiche Kapitel 5.5.4) und von der KBA-Registerführung mit Hilfe der Schnittstelle E (vergleiche Kapitel 5.5.5) entgegengenommen.

Die Kommunikation vom KBA an die Zulassungsbehörden wird analog umgesetzt. Die an eine Zulassungsbehörde adressierten Nachrichten werden mithilfe der Schnittstelle E von der KBA-Registerführung abgelegt und über die Schnittstelle D den Zulassungsbehörden zur Verfügung gestellt.

Das „KBA-DOI-Kom-Modul“ wickelt die Kommunikation dabei für zwei Anwendungsfälle ab, die bereits heute technisch implementiert sind und außerhalb der Funktionalität des i-Kfz-Projektes genutzt werden (vergleiche Abbildung 6)3:

- –

-

Die Zugriffe seitens der Zulassungsbehörde auf das Zentrale Fahrzeugregister (ZFZR-Webservice) – hier fragen die Behörden synchron einen Web-Service ab,

- –

-

die Zugriffe der Zulassungsbehörden auf das für die Zulassungsbehörden seitens KBA zur Verfügung gestellte Postfach – in dem Falle werden die Nachrichten asynchron (durch die Zulassungsbehörden) abgeholt und die Antwortnachrichten abgelegt.

- 3

- Die beiden Anwendungsfälle werden über die gleiche Schnittstelle bedient. Innerhalb des Moduls wird entschieden, welcher Anwendungsfall vorliegt. Anschließend wird eine entsprechende innere Komponente angesprochen.

Abbildung 6: Interner Aufbau der Komponente „KBA-DOI-Kom-Modul“

5.4.5 KBA-DOI-Cnn

Dieses Modul stellt eine sichere Kommunikationsschnittstelle zwischen dem „Fachverfahren“ und dem „KBA-DOI-Kom-Modul“ über sichere Netze (insbesondere DOI) her. Die Komponente bietet die Aushandlung und Abwicklung einer abgesicherten Datenübertragung auf dem Transport-Level.

Das Modul bietet die Schnittstelle C (vergleiche Kapitel 5.5.3) an, die durch das Fachverfahren der Zulassungsbehörden bedient wird. Weiterhin spricht die Komponente die vom KBA betriebene Kommunikationsgegenstelle („KBA-DOI-Kom-Modul“) mit Hilfe der Schnittstelle D (vergleiche Kapitel 5.5.4) an.

Das Modul „KBA-DOI-Cnn“ bedient dabei zwei Anwendungsfälle:

- –

-

Bereits heute implementierter Zugriff seitens der Zulassungsbehörden auf den ZFZR-Webservice,

- –

-

der im Rahmen des i-Kfz-Projektes verwendete Zugriff auf das Postfach.

5.4.6 Systeme der Fachverfahren (Zulassungsbehörde)

Die Komponente „Systeme der Fachverfahren“4 in der Zulassungsbehörde wird in dem sicheren Bereich „Zulassungsbehörde-Kern-Netz“ betrieben. Die Komponente „Systeme der Fachverfahren“ bietet keine Schnittstellen an, sondern bedient die von der Komponente „KBA-DOI-Cnn“ angebotene Schnittstelle C (vergleiche Kapitel 5.5.3).

- 4

- Der Name „Systeme der Fachverfahren“ wurde stellvertretend gewählt und steht für alle für die Zulassungszwecke von den Zulassungsbehörden verwendeten Fachverfahren unterschiedlicher Hersteller. Es ist nicht eine besondere Fachanwendung gemeint.

Die Komponente „Systeme der Fachverfahren“ ist immer eine Kommunikation initiierende Instanz und darf keine Kommunikationsanfragen entgegennehmen.

5.4.7 Dezentrales Portal

Die Komponente „dezentrales Portal“ bietet dem „Antragsteller Bürger“ die Schnittstelle H (vergleiche Kapitel 5.5.8) an und bedient die von der Komponente „KBA-Cnn“ (vergleiche Kapitel 5.4.8) angebotene Schnittstelle F (vergleiche Kapitel 5.5.6), über die die an das KBA adressierten Nachrichten weitergeleitet werden.

Eine Erweiterung gegenüber dem „zentralen Portal“ stellt die mit Hilfe der Schnittstelle G (vergleiche Kapitel 5.5.7) implementierte Möglichkeit der Abwicklung von Massenanfragen, die seitens sogenannter Großkunden abgesetzt werden können.

5.4.8 KBA-Cnn

Die Komponente „KBA-Cnn“ realisiert die Kommunikation zwischen einem „dezentralen Portal“ und dem KBA über die Komponente „KBA-Internet-Kom-Modul“ durch Aufbau einer gesicherten VPN-Verbindung. Der Informationsfluss verläuft stets vom „KBA-Cnn“ (Initiator) zum „KBA-Internet-Modul“ (Empfänger).

Der „KBA-Cnn“ bietet die Schnittstelle F (vergleiche Kapitel 5.5.6) gegenüber dem „dezentralen Portal“ an, welches die Nachrichten entgegennimmt. Die Nachrichten werden im nächsten Schritt an das „KBA-Internet-Kom-Modul“ über die Schnittstelle A (vergleiche Kapitel 5.5.1) weitergeleitet.

5.4.9 Antragsteller Großkunde

Eine Besonderheit des Systems stellen die sogenannten Großkunden dar, die beispielweise durch Autovermietungen, Flotten-Betreiber oder durch große Autohäuser vertreten sind. Die Fachverfahren der Großkunden kommunizieren über die Schnittstelle G (vergleiche Kapitel 5.5.7) mit einem dezentralen Portal.

Die Benutzung der Schnittstelle G ermöglicht eine performante Übertragung mehrerer Nachrichten (Massendaten). Eine Nutzung der graphischen Benutzerschnittstelle (GUI) des dezentralen Portals ist nicht notwendig.

5.4.10 Antragsteller Bürger

Die Antragstellergruppe „Bürger“ fasst die Bürgerinnen und Bürger zusammen, die mit Hilfe des zentralen Portals bzw. der dezentralen Portale eine Kfz-Angelegenheit abwickeln möchten. Es handelt sich hier um eine graphische Schnittstelle (GUI), die für Einzelangelegenheiten über einen Standardbrowser bedient werden kann. Die Kommunikation wird durch die Schnittstelle H (vergleiche Kapitel 5.5.8) charakterisiert.

5.5 Schnittstellen der Architektur innerhalb des i-Kfz-Systems

Die im Kapitel 5.4 vorgestellten Komponenten der Architektur werden über definierte Schnittstellen angesprochen. Es wurden insgesamt neun Schnittstellen definiert, die in den darauffolgenden Kapiteln detaillierter vorgestellt werden.

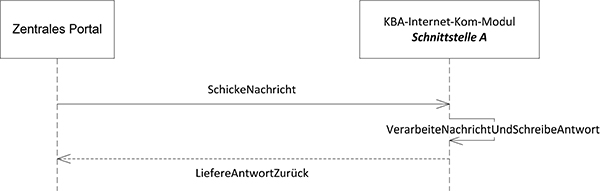

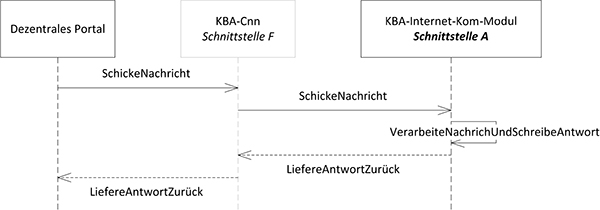

5.5.1 Schnittstelle A

Die Schnittstelle A wird vom „KBA-Internet-Kom-Modul“ angeboten und von den Komponenten „zentrales Portal“ (vergleiche Abbildung 7) und „dezentrales Portal“ (über das Modul „KBA-Cnn“, vergleiche Abbildung 8) genutzt.

Hinweis:

Die detaillierte technische Spezifikation der Schnittstelle ist in der seitens KBA zu Verfügung gestellten Information für Softwarehersteller und Verfahrensanbieter zu finden.

Abbildung 7: Verwendung der Schnittstelle A durch das zentrale Portal

Abbildung 8: Verwendung der Schnittstelle A durch ein dezentrales Portal

Die Schnittstelle nimmt die für die weitere Verarbeitung durch die „KBA-Registerführung“ gedachten Nachrichten entgegen und puffert diese (z. B. in einer Nachrichten-Schlange) für die Abholung seitens der „KBA-Registerführung“. Auf dem gleichen Weg werden die Antworten der KBA-Registerführung in einen Puffer geschrieben, im nächsten Schritt aus dem Puffer ausgelesen und entsprechend über die Schnittstelle A an die aufrufende Instanz zurückgeliefert.

Es darf über die Schnittstelle A nur die eingehende Kommunikation behandelt werden. Es darf keine ausgehende Kommunikation über die Schnittstelle A realisiert werden. Die Antwortnachrichten werden synchron als Rückgabewerte zurückgeschrieben.

Die Schnittstelle ist mit Hilfe der Webservice-Technologie (WS-Technologie) realisiert und bietet die im Rahmen des i-Kfz-Projektes entwickelten i-Kfz-Webservices an.

Die Schnittstelle realisiert eine synchrone Kommunikation, die intern asynchron abgewickelt wird.

Die Nachrichten werden in einem vom KBA definierten XML-Format realisiert. Entsprechende Schemadateien und WS-Beschreibungen sind im geschützten Bereich der KBA-Internetseite5 veröffentlicht.

- 5

- Siehe http://www.kba.de/DE/GeschuetzterBereich/ZentraleRegister/I_KFZ/i_fkz_inhalt.html?nn=644958

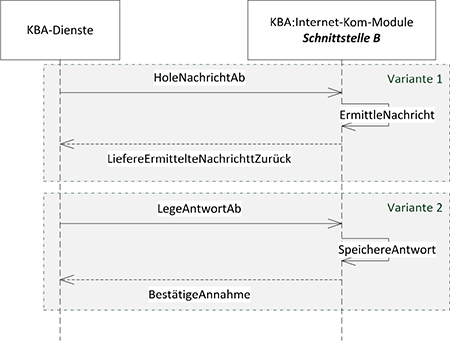

5.5.2 Schnittstelle B

Bei der Schnittstelle B handelt es sich um eine weitere Schnittstelle, die vom „KBA-Internet-Modul“ angeboten wird. Es ist eine interne KBA-Schnittstelle, die von außerhalb des Bereichs „KBA-Internet-DMZ“ mit Ausnahme des „KBA-Kern-Netz“ nicht sichtbar ist. Die „KBA-Registerführung“ aus dem „KBA-Kern-Netz“ greift auf diese Schnittstelle zu, um die für diese Komponenten bestimmten Nachrichten abzuholen.

Abbildung 9: Verwendung der Schnittstelle B

Die Schnittstelle an sich wird im synchronen Modus betrieben, realisiert aber einen asynchronen Zugriff zwischen den Komponenten „KBA-Internet-Modul“ und „KBA-Registerführung“.

Die Nachrichten werden in einem vom KBA definierten XML-Format implementiert.

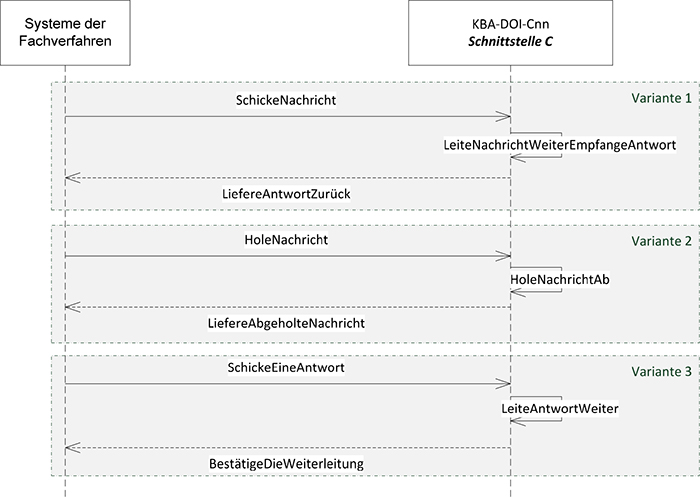

5.5.3 Schnittstelle C

Schnittstelle C definiert den Informationsfluss zwischen den Komponenten „Systeme der Fachverfahren“ und „KBA-DOI-Cnn“ und wird von der Komponente „KBA-DOI-Cnn“ angeboten. Die aus der Komponente „Systeme der Fachverfahren“ herausgehenden Nachrichten an die KBA-Infrastruktur, sowie das Abholen von aus der KBA-Infrastruktur herausgehenden Nachrichten an die Zulassungsbehörde (Postfach) werden über diese Schnittstelle realisiert.

Es werden zwei unterschiedliche Kommunikationsmodi unterschieden, die sich auf dem logischen Level unterscheiden, auf dem physikalischen Level jedoch gleich behandelt werden:

- –

-

Abschicken einer Nachricht aus der Komponente „Systeme der Fachverfahren“ an das KBA und Empfang einer Antwort – die Nachricht ist innerhalb der Komponente „Systeme der Fachverfahren“ erstellt worden und wird dann synchron an das KBA verschickt; die zeitnah generierte Antwort seitens KBA wird an die Komponente „Systeme der Fachverfahren“ als Rückgabewert zurückgeliefert (vergleiche Abbildung 10 – Variante 1),

- –

-

Abholen einer Nachricht des KBA an die Zulassungsbehörde und Ablegen einer Antwort durch die Zulassungsbehörde – in diesem Fall wird die Kommunikation seitens der Komponente „Systeme der Fachverfahren“ initiiert. Die Komponente „Systeme der Fachverfahren“ holt im ersten Schritt (erster Aufruf, vergleiche Abbildung 10 – Variante 2) die für sie bestimmte Nachricht ab, verarbeitet diese und legt ggf. die erzeugte Antwort an das KBA (zweiter Aufruf, vergleiche Abbildung 10 – Variante 3) ab.

Abbildung 10: Verwendung der Schnittstelle C

Die Schnittstelle C leitet die Kommunikation transparent in den Bereich „KBA-DOI-DMZ“ weiter. Die Realisierung des zweiten Kommunikationsmodus (Zwischenspeicherung der Nachrichten) erfolgt im Bereich „KBA-DOI-DMZ“.

Hinweis:

Im Dokument „Informationen zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt für Behörden“ (Kapitel 3) wird der Betrieb einer Kopfstelle innerhalb der Zulassungsbehörden beschrieben. Diese Kopfstelle bietet gegenüber der Komponente „Systeme der Fachverfahren“ die Schnittstelle C technisch an.

Die im Rahmen des i-Kfz-Projektes ausgetauschten Nachrichten sind in einem vom KBA festgelegten XML-Format implementiert.

5.5.4 Schnittstelle D

Die Kommunikation zwischen den Komponenten „KBA-DOI-Cnn“ und „KBA-DOI-Kom-Modul“ wird mit Hilfe der Schnittstelle D realisiert. Das funktionale Verhalten der Schnittstelle D entspricht dem Verhalten an der Schnittstelle C (vergleiche Kapitel 5.5.3). Die möglichen Nachrichten der Schnittstelle C sind genauso an der Schnittstelle D zu finden.

Es werden beide zur Schnittstelle C beschrieben Kommunikationsmodi unterstützt.

5.5.5 Schnittstelle E

Der Kommunikationsfluss zwischen den Modulen „KBA-Registerführung“ und „KBA-DOI-Kom-Modul“ wird durch die Schnittstelle E beschrieben. Die Komponente „KBA-Registerführung“ stellt dabei die aktive Instanz der Kommunikation dar und holt die eingehenden Nachrichten ab, bzw. legt die ausgehenden Nachrichten für die Weiterleitung an die Zulassungsbehörde ab.

Analog der Schnittstelle B ist diese Schnittstelle synchron implementiert, realisiert aber eine asynchrone Kommunikation zwischen den Komponenten „KBA-Registerführung“ und „KBA-DOI-Kom-Modul“.

5.5.6 Schnittstelle F

Die Schnittstelle F definiert die Gegebenheiten der Kommunikation zwischen einem „dezentralen Portal“ und dem „KBA-Cnn“. Der „KBA-Cnn“ nimmt die ausgehenden Nachrichten vom „dezentralen Portal“ entgegen und leitet diese an die KBA-Infrastruktur weiter, empfängt die eingehende Antwort und liefert diese an die aufrufende Instanz zurück.

Es ist eine synchrone Schnittstelle, die Nachrichten in einem vom KBA definierten XML-Format unterstützt.

Hinweis:

Es ist auch zulässig, dass die Schnittstelle F eine interne Schnittstelle innerhalb der Komponente „dezentrales Portal“ darstellt. In dem Fall ist die Komponente „KBA-Cnn“ in die Komponente „dezentrales Portal“ integriert.

5.5.7 Schnittstelle G

Mit Hilfe der Schnittstelle G wird die Kommunikation zwischen der Komponente „Antragsteller Großkunde“ und der Komponente „dezentrales Portal“ beschrieben. Es handelt sich um eine vollständig automatisierte Maschine-zu-Maschine-Schnittstelle (API), die ohne Mitwirkung von Menschen betrieben wird.

Die Komponente „Antragsteller Großkunde“ nimmt stets die Rolle des Initiators der Kommunikation an.

Im Rahmen des i-Kfz-Projektes findet keine Standardisierung der Schnittstelle G statt. Dieses Dokument legt allerdings allgemeine Sicherheitsmindestanforderungen fest (vergleiche Kapitel 7.2.7), die bei der Realisierung der Schnittstelle G beachtet werden müssen.

5.5.8 Schnittstelle H

Der Zugriff durch die antragstellende Person auf die dezentralen Portale und/oder auf das zentrale Portal wird durch die Schnittstelle H beschrieben. Die Schnittstelle H ist mit Hilfe der Web-Technologie realisiert und wird über einen Standardbrowser durch die Bürger bedient.

Form und Inhalt der auszutauschenden Informationen, sowie der Ablauf der einzelnen Schritte an der Schnittstelle sind im Rahmen des i-Kfz-Projektes spezifiziert worden. Eine genaue technologische Umsetzung ist nicht vorgeschrieben.

6 Externe Einflussfaktoren auf die Architektur des i-Kfz-Systems

Zusätzlich zu der im Kapitel 4 beschriebenen Architektur des i-Kfz-Systems können unterschiedliche außerhalb des i-Kfz-Projektes liegende Aspekte weitere Sicherheitsanforderungen notwendig machen. In diesem Kapitel werden zusätzliche Kommunikationsflüsse sowie deren Einfluss auf die Architektur dargestellt. Die identifizierten Sicherheitsanforderungen werden im Kapitel 7 beschrieben.

6.1 Zusätzliche Kommunikationsflüsse

Im Zuge der in den letzten Jahren innerhalb der Zulassungsfachverfahren durchgeführten Implementierungen sind insbesondere web-basierte Erweiterungen (z. B. Terminvereinbarung oder Reservierung eines Wunschkennzeichens, Vorerfassung von Zulassungsdaten) umgesetzt worden. Es ist daher davon auszugehen, dass die Zulassungsfachverfahren bereits einen direkten Zugang aus einem unsicheren Netzwerk in die lokalen Systeme der Zulassungsbehörden umgesetzt haben.

In Abbildung 11 ist dieser zusätzlich zu betrachtende Kommunikationsfluss zwischen einem dezentralen Portal und dem Fachverfahren in der Zulassungsbehörde mit einem rot gekennzeichneten Pfeil dargestellt.

Abbildung 11: Zusätzliche Kommunikationsflüsse

6.2 Einfluss auf die technische Architektur des i-Kfz-Systems

Die im Kapitel 6.1 beschriebene zusätzliche Kommunikationsbeziehung zwischen den dezentralen Portalen und den Zulassungsbehörden bedingen eine Erweiterung der im Kapitel 5.2 definierten technischen Architektur. Insbesondere kommen folgende Elemente hinzu:

- –

-

zusätzlicher Netzwerkbereich – „Zulassungsbehörde-Internet-DMZ“

- –

-

zusätzliche Komponente – „Internet-Cnn“, die für die Abwicklung der aus dem Internet kommenden Kommunikation verantwortlich ist und

- –

-

zwei zusätzliche Schnittstellen – Schnittstelle X (zwischen Internet und dem Bereich „Zulassungsbehörde-Internet-DMZ“) und Schnittstelle Y (zwischen den Bereichen „Zulassungsbehörde-Internet-DMZ“ und „Zulassungsbehörde-Kern-Netz“).

Die zusätzlichen Elemente wurden in der Abbildung 12 rot umrahmt dargestellt und werden im weiteren Verlauf dieses Kapitels beschrieben.

Abbildung 12: Erweiterte technische Architektur des i-Kfz-Systems

6.3 Zusätzliche Netzwerkbereiche

Mit der Öffnung des Zulassungsverfahrens für die Zugriffe aus einem unsicheren Netzwerkbereich (z. B. Internet) steigt die Gefahr des Kompromittierens eines Fachverfahrens. Da die Zulassungssoftware (die Komponente „Systeme der Fachverfahren“) über einen (insbesondere auch schreibenden) Zugriff auf das KBA-Register verfügt (Kommunikationsverbindung Systeme der Fachverfahren→KBA-DOI-Cnn→KBA-DOI-Kom-Modul→KBA-Registerführung), steigt somit auch die Gefahr eines unzulässigen Zugriffs auf die Kommunikationsverbindung Zulassungsbehörde-KBA (vergleiche Schnittstelle C, Kapitel 5.5.4).

Um dieser Gefahr entgegenzuwirken, wurde ein zusätzlicher Netzwerkbereich zwischen den unsicheren Netzen und dem abzusichernden Netzwerkbereich der Zulassungsbehörde geschaffen – „Zulassungsbehörde-Internet-DMZ“ (vergleiche dazu Kapitel 6.3.1).

In der Abbildung 13 wurde der zusätzliche Bereich rot umrahmt markiert.

Abbildung 13: Erweiterte Zusammenstellung der Netzwerkbereiche

6.3.1 Zulassungsbehörde-Internet-DMZ

Die aus dem unsicheren Netzwerk (Internet) in den Bereich der Zulassungsbehörde eingehende Kommunikation wird in dem ersten Schritt im Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ empfangen.

Es handelt sich hier um die von den dezentralen Portalen ausgehende Kommunikation zur Zulassungsbehörde, die für die i-Kfz-Abwicklung benötigt wird (dezentrale i-Kfz-Funktionalität wie z. B. Gebührenrückstandsprüfung) oder um weitere Funktionen/Verfahren, die nicht innerhalb des i-Kfz-Verfahrens benötigt werden.

Eine weitere Kommunikationsmöglichkeit in dem Netzwerksegment „Zulassungsbehörde-Internet-DMZ“ besteht aus dem abgesicherten Netzwerkbereich der Zulassungsbehörde „Zulassungsbehörde-Kern-Netz“.

Hinweis:

Es ist zulässig, dass die beiden Bereiche „Dezentrales-Portal-DMZ“ (vergleiche dazu Kapitel 5.3.4) und „Zulassungsbehörde-Internet-DMZ“ zusammengelegt werden, wenn dies organisatorisch möglich ist (z. B. bei gleichem Betreiber). In einem solchen Fall wird die Komponente „dezentrales Portal“ innerhalb des Netzwerkbereiches „Zulassungsbehörde-Internet-DMZ“ betrieben.

Hinweis:

Es darf keine direkte, sowohl physikalische als auch logische, Verbindung zwischen den Komponenten aus dem Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ und den Komponenten aus dem Netzwerksegment „Zulassungsbehörde-DOI-DMZ“ existieren.

6.4 Zusätzliche Komponenten

Die beiden Kommunikationsflüsse im Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ werden durch die Komponente „Internet-Cnn“ abgewickelt (vergleiche Kapitel 6.4.1).

6.4.1 Internet-Cnn

Die Komponente „Internet-Cnn“ ist für den Empfang der aus dem Internet kommenden und an die Zulassungsbehörde adressierten Nachrichten sowie deren Angebot für die weitergehende Bearbeitung zuständig. Die Komponente bietet zwei Schnittstellen an:

- –

-

Schnittstelle X – über diese Schnittstelle wird die aus dem Internet kommende Kommunikation entgegengenommen (vergleiche Kapitel 6.5.1),

- –

-

Schnittstelle Y – mit Hilfe dieser Schnittstelle können die Komponenten aus dem Bereich „Zulassungsbehörde-Kern-Netz“ die an sie adressierten Nachrichten abholen und die generierten Antworten zur Verfügung stellen (vergleiche Kapitel 6.5.2).

Die beispielhafte schematische Darstellung der Komponente „Internet-Cnn“ ist in der Abbildung 14 dargestellt. Die logische synchrone Kommunikation zwischen den Komponenten „dezentrales Portal“ und „Systeme der Fachverfahren“ wird über folgende asynchrone Teilschritte abgebildet:

- –

-

Die interne Komponente „Internet-Server“ nimmt die Nachrichten (Anfragen) über die äußere Schnittstelle X entgegen (z. B. von der Komponente „dezentrales Portal“) und speichert diese über die interne Schnittstelle j in einem Nachrichtenpuffer (z. B. einer Nachrichtenschlange [Queue]).

- –

-

Die Komponente „Systeme der Fachverfahren“ greift über die Schnittstelle Y auf den Nachrichtenpuffer zu, liest die strukturierten Inhalte aus und prüft ihre Semantik. Anschließend holt sie die wartenden Nachrichten ab.

- –

-

Die abgeholten Nachrichten werden durch die Komponente „Systeme der Fachverfahren“ verarbeitet und die generierten Antwortnachrichten werden über die Schnittstelle Y in den Nachrichtenpuffer geschrieben.

- –

-

Die Komponente „Internet-Server“ holt die wartenden Antwortnachrichten über die interne Schnittstelle j ab und liefert diese als Antwort auf die korrespondierenden Anfragen, die zuvor über die Schnittstelle Y ankamen.

Abbildung 14: Schematische Darstellung des internen Aufbaus der Komponente „Internet-Cnn“

6.5 Zusätzliche Schnittstellen

6.5.1 Schnittstelle X

Die Kommunikation zwischen den Komponenten „dezentrales Portal“ und „Internet-Cnn“ (innerhalb der Zulassungsbehörde) wird über die Schnittstelle X realisiert. Der Initiator der Kommunikation ist dabei stets die Komponente „dezentrales Portal“. Die eingehenden Nachrichten werden von der Komponente „Internet-Cnn“ entgegengenommen und die Antworten an die aufrufende Instanz in einem synchronen Modus zurückgeliefert.

6.5.2 Schnittstelle Y

Die über das unsichere Netz (Internet) an die Zulassungsbehörden herangetragenen Nachrichten müssen in einem ersten Schritt von einem direkten Durchgriff auf das geschützte Kern-Netzwerk der Zulassungsbehörde separiert werden. Für diesen Zweck wurde der Netzwerk-Bereich „Zulassungsbehörde-Internet-DMZ“ geschaffen.

Die Komponente, die die eingehenden Nachrichten zwischenspeichert und die Schnittstelle Y anbietet, heißt „Internet-Cnn“. Die Schnittstelle wird von der Komponente „Systeme der Fachverfahren“ benutzt.

Die Kommunikation muss dabei stets von einer Komponente aus dem Bereich „Zulassungsbehörde-Kern-Netz“ initiiert werden.

Es darf keine Möglichkeit geben, dass die Kommunikation aus dem Bereich „Zulassungsbehörde-Internet-DMZ“ über die Schnittstelle Y im Bereich „Zulassungsbehörde-Kern-Netz“ initiiert werden kann.

7 Abgeleitete Sicherheitsanforderungen

In diesem Kapitel werden die allgemeinen und speziellen Sicherheitsanforderungen an die beschriebenen Schnittstellen der Architektur dargestellt.

Jede Anforderung besteht aus vier Teilen, die in Form einer Tabelle zusammengestellt sind (vergleiche Tabelle 3):

- –

-

ID – die im Rahmen dieses Dokumentes eindeutige Kennung der Anforderung: Die ID beginnt immer mit dem Großbuchstaben A, gefolgt von der Nummer des Kapitels, in dem die Anforderung beschrieben ist, gefolgt von der Nummer der Anforderung bezogen auf das jeweilige Kapitel (z. B. erhält die zweite Anforderung, die im Kapitel 6.2.6 beschrieben ist, die folgende ID: A-6.2.6-2),

- –

-

Anforderungstitel,

- –

-

Verpflichtungsgrad (VG),

- –

-

Anforderungsbeschreibung.

| ID | Anforderungstitel | VG |

|---|---|---|

| Anforderungsbeschreibung | ||

Tabelle 3: Aufbau einer Sicherheitsanforderung

Der Verpflichtungsgrad einer Anforderung kann einen der folgenden Werte annehmen:

- –

-

„muss“ – eine „muss“-Anforderung ist unbedingt zu erfüllen,

- –

-

„soll“ – eine „soll“-Anforderung muss nicht unbedingt erfüllt werden, jedoch sind die Gründe im Falle einer Nichterfüllung zu dokumentierten,

- –

-

„kann“ – ist eine optionale Anforderung.

Hinweis:

Die Gruppe der „muss“-Anforderungen bildet die Mindestanforderungen, die erfüllt werden müssen.

7.1 Allgemeine Sicherheitsanforderungen

| A-6.1-1 | Kommunikationswege zwischen dezentralen Portalen und dem KBA | muss |

| Die Kommunikation zwischen den dezentralen Portalen und dem KBA darf nur über die vom KBA angebotene Schnittstelle A erfolgen. | ||

| A-6.1-2 | Härtung ausgewählter Komponenten | muss |

Einige Komponenten der Architektur müssen besonderen Härtungsmaßnahmen unterzogen

werden, um die geforderte Resistenz gegenüber potentiellen Angriffen aufweisen zu

können. Es handelt sich dabei um die folgenden Komponenten aus der Architektur:

|

||

| Zur Bestätigung der erfolgreichen Härtung sind Penetrationstests durchzuführen. Die

Ausgestaltung dieser Tests wird in dem Dokument „Anlage Penetrationstest“ durch das

KBA zur Verfügung gestellt werden. Diese Tests müssen durch unabhängige Experten durchgeführt werden. Eine Durchführung z. B. durch den Anwendungsentwickler, Betreiber oder Betriebsverantwortlichen ist nicht zulässig. Das beauftragte Unternehmen muss in dem Umfeld etabliert sein (z. B. durch Fachpublikation, vergleichbare Referenzen für Kunden). Die während der Durchführung der Maßnahmen gefundenen Mängel müssen behoben und deren Beseitigung muss durch Nachtests nachgewiesen werden. Die Einzelheiten des Vorgehens, insbesondere die Form und der Umfang der Mitteilung, werden durch das Zulassungsverfahren geregelt. |

||

- 6

- Optional für die 1. Stufe, verpflichtend ab der 2. Stufe des i-Kfz-Projektes.

| A-6.1-3 | Organisatorische Sicherheit | muss |

Es müssen mindestens folgende organisatorische Maßnahmen konzipiert und umgesetzt

werden:

|

||

- 7

- Die geforderte Rolle kann durch eine Einzelperson bzw. durch eine Gruppe Personen bekleidet werden. Es muss dabei gewährleistet sein, dass eine eindeutige Ansprechinstanz benannt ist.

| A-6.1-4 | Fachkunde und Zuverlässigkeit des Personals | muss |

| Der Betreiber der Komponenten „dezentrales Portal“ und „Systeme der Fachverfahren“

(Zulassungsbehörde) muss die erforderliche Fachkunde und Zuverlässigkeit nachweisen.

In diesem Zusammenhang ist von besonderer Wichtigkeit, dass die Mitarbeiter im ausreichenden

Maße geschult wurden. Eine Schulung muss insbesondere eine Einarbeitung/Einweisung in die implementierten Funktionalitäten als auch eine Sensibilisierung hinsichtlich der sicherheitsrelevanten sowie datenschutzrechtlichen Aspekte der Anwendung beinhalten. |

||

| A-6.1-5 | Räumliche Sicherheit | muss |

| Die räumliche Sicherheit muss gewährleistet werden. Der Zutritt zu den Serverräumen muss geregelt und kontrolliert werden. Die herrschenden Regeln müssen in Form eines Zutrittskonzepts beschrieben werden. Die Anzahl der Zutrittsberechtigten muss dabei auf das notwendige Minimum beschränkt werden. Der Zugang zu kritischen systemtechnischen Komponenten, insbesondere zu:

|

||

| darf nur autorisierten Personen gewährt werden. Es sind räumliche und organisatorische Maßnahmen zu treffen und zu dokumentieren, die diese Anforderung umsetzen. |

||

| A-6.1-6 | System- und netztechnische Sicherheit muss sichergestellt werden. | muss |

| Die System- und netztechnische Sicherheit der eingesetzten Komponenten, insbesondere

der Komponenten, die einen Zugriff aus nicht sicheren Netzwerkbereichen erlauben,

muss sichergestellt werden. Die Umsetzung der Funktionalitäten des dezentralen Portals muss netztechnisch (z. B. durch Einsatz geeigneter Paketfilter) von anderen angebotenen Anwendungen des Betreibers separiert werden. Die aktuellen stabilen Sicherheitspatches und -updates und die netztechnische Absicherung der Komponenten (z. B. Verwendung von Paketfiltern, Application Layer Gateways etc.) müssen erfolgen und müssen fortlaufend gepflegt werden (vergleiche auch Anforderung A-6.1-7). Die Verwendung von aktiven Netzkomponenten ist zu bevorzugen. Insbesondere folgende Komponenten der Architektur müssen verstärkt unter diesen Aspekten betrachtet werden, die alle einem Zugriff aus einem unsicheren Netzwerkbereich (z. B. Internet etc.) ausgesetzt sind:

|

||

| Die Vorgaben und Empfehlungen des BSI insbesondere zum Thema „sicheres Bereitstellen

von Web-Angeboten“ gemäß [BSI-ISI] müssen beachtet und umgesetzt werden.9 Die geplanten Regeln zur Umsetzung der Maßnahmen zusammen mit den Verantwortlichen für deren Umsetzung und dazugehörige Management-Prozess müssen innerhalb des Informationssicherheitskonzepts dargestellt werden. |

||

- 8

- Optional in der 1. Stufe, ab der 2. Stufe des i-Kfz-Projektes verpflichtend.

- 9

- Vergleiche https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/ISi-Reihe/ISi-Web-Server/web_server_node.html

Hinweis:

Im Rahmen dieses Dokumentes gilt folgende Definition des Begriffes „Sicherheitsvorfall“.

Als Sicherheitsvorfall wird im Rahmen dieses Dokumentes ein Ereignis verstanden, das die Vertraulichkeit, Verfügbarkeit und Integrität der Informationen, Geschäftsprozesse, IT-Dienste, IT-Systeme bzw. IT-Anwendungen, die innerhalb des i-Kfz-Projektes zum Einsatz kommen, derart beeinträchtigt, dass ein großer Schaden für die beteiligten Akteure entstehen kann.

| A-6.1-7 | Incident Management | muss |

Ein tragfähiges Incident Management muss konzipiert (Incident-Management-Konzept)

und eingeführt werden, insbesondere im Hinblick auf den Umgang mit:

|

||

| Das Konzept muss insbesondere die Reaktion auf gemeldete Schwachstellen sowie festgestellte Sicherheitsvorfälle, sowie eine damit verbundene Patching-Strategie beinhalten. Weiterhin müssen die Verantwortlichkeiten und der zeitliche Rahmen für die Durchführung von diesbezüglichen Maßnahmen deutlich definiert werden. | ||

| A-6.1-8 | Ein Informationssicherheitskonzept muss erstellt werden. | muss |

Die im Rahmen der Architektur genannten Komponenten und Schnittstellen müssen einer

Informationssicherheitskonzeption unterzogen werden, die sich am [BSI-ITG-100-2] (IT-Grundschutz)

orientiert. Insbesondere die folgenden Komponenten müssen betrachtet werden:

|

||

- 10

- Optional für die 1. Stufe, ab der 2. Stufe des i-Kfz-Projektes verpflichtend.

| A-6.1-9 | Kommunikation zwischen den Komponenten | muss |

| Jede Komponente darf ausschließlich über die ihr im Rahmen der technischen Architektur

zugeordneten Komponenten kommunizieren. Es ist nicht zulässig, dass eine direkte Weiterleitung von Nachrichten aus dem Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ über die Komponente „Systeme der Fachverfahren“ (in dem Netzwerkbereich „Zulassungsbehörde-Kern-Netz“) in den Netzwerkbereich „Zulassungsbehörde-DOI-DMZ“ (eine Art von 1-zu-1-Weiterleitung) implementiert ist. |

||

| A-6.1-10 | Demilitarisierte Zonen | muss |

| Die in der vorgestellten Architektur abgebildeten demilitarisierten Zonen (DMZ) müssen

gemäß der Vorgaben des BSI erstellt werden (vergleiche [BSI-ISI-LANA] und [BSI-ISI-SVR]). Insbesondere muss durch einen geeigneten Einsatz von Paketfiltern und Application Layer Gateways die Trennung der Kern-Netze von den unsicheren Netzen realisiert werden. Der Aufbau der benutzten DMZ muss zumindest der von BSI definierten PAP-Struktur (Paketfilter-Application Layer Gateway – Paketfilter) entsprechen. |

||

| A-6.1-11 | Mandantentrennung | muss |

| Im Falle des Betriebs für mehrere Mandaten (z. B. dezentrale Portale für mehrere Zulassungsbehörden)

muss eine Mandantentrennung konzipiert und implementiert werden. Insbesondere die Administrationsebene (System-Management) muss mandantenfähig implementiert werden, hierbei sind u. a. die Zuständigkeiten der Administration für konkrete Mandanten festzulegen. Wird die Mandantenfähigkeit mit Hilfe von Virtualisierung implementiert, dann muss die sogenannte IT-System-Virtualisierung (Virtualisierung von vollständigen Server-Systemen) verwendet werden. Die Aspekte der sicheren Virtualisierung müssen gemäß dem Baustein „B 3.304 Virtualisierung“ der IT-Grundschutzkataloge unter der Berücksichtigung der darin enthaltenen Maßnahmenempfehlungen implementiert werden. Insbesondere die Isolation und Kapselung der einzelnen Mandanten (sowohl auf Anwendungs- als auch Datenhaltungsebene) muss gewährleistet werden. Eine eindeutige Zuordnung der personellen Zuständigkeiten und Ausgestaltung der Zugriffsrechte im administrativen Bereich, bezogen sowohl auf den Bereich eines einzelnen Mandanten, als auch auf die Virtualisierungsumgebung selbst (insbesondere die Beschränkung der Zugriffsrechte der Administratoren der Virtualisierungsumgebungen) muss gegeben sein. Als Informationsquelle zum Thema Mandantenfähigkeit (insbesondere als Orientierungshilfe hinsichtlich der datenschutzrechtlichen Aspekte) kann [BFDI-OHM] genutzt werden. |

||

| A-6.1-12 | Nachweispflicht gegenüber KBA | muss |

| Die Erfüllung der im Rahmen dieses Dokumentes verfassten Mindestanforderungen muss

in Form eines schriftlichen Berichtes erstellt und dem KBA im Zuge des im Kapitel

8 beschriebenen Zulassungsverfahrens nachgewiesen werden. Die genaue Ausgestaltung des Berichts wird im Zuge des Zulassungsverfahrens durch das KBA bereitgestellt werden. |

||

| A-6.1-13 | Zugangs- und Zugriffskonzept | muss |

| Der Zugang und Zugriff auf die sicherheitskritischen IT-Systeme muss konzipiert und

implementiert werden (der Zugang in Form des Aufbaus einer Verbindung zwischen einem

Nutzer und einem IT-System). Insbesondere der Zugriff von einzelnen Administratoren auf die IT-Systeme, bzw. deren Bereiche, muss berücksichtigt werden (vergleiche auch hierzu die Anforderung A-6.1-11). Die Anzahl der Administratoren, die volle Administrationsrechte besitzen, muss auf wenige Personen reduziert werden. Der administrative Zugang zu den IT-Systemen muss über ein separates logisches Administrationsnetzwerk implementiert werden. |

||

7.2 Sicherheitsanforderungen an die Schnittstellen der Architektur

Basierend auf der Beschreibung des Verhaltens an den Schnittstellen werden in diesem Kapitel Sicherheitsanforderungen an die einzelnen Schnittstellen der Architektur definiert.

Die Anforderungen werden sowohl an die im Kapitel 4 aufgeführten Schnittstellen der Architektur des i-Kfz-Systems als auch an die im Kapitel 6 dargestellten Schnittstellen der erweiterten Architektur gerichtet.

7.2.1 Anforderungen an die Schnittstelle A

Das Verhalten der Schnittstelle A wurde im Kapitel 5.5.1 erläutert.

Es wurden folgende Anforderungen an die Schnittstelle A abgeleitet.

| A-6.2.1-1 | Die Verbindung muss mit Hilfe eines IPSec-Tunnels aufgebaut werden. | muss |

| Die Kommunikation muss über einen auf Basis von IPSec-Technologie basierenden VPN-Tunnel

ablaufen. Die Transportverschlüsselung wird an der Schnittstelle A aufgelöst. Die Verbindung muss in einem Tunnelmodus und mit Hilfe des Protokolls Encapsulated Security Payload (ESP) in Verbindung mit dem Protokoll IKEv1 aufgebaut werden. Die von Bundesamt für Sicherheit in der Informationstechnik publizierten Vorgaben zur Verwendung von IPSec gemäß [BSI-TR02102-3] müssen eingehalten werden. Die genaue Konfiguration der IPSec-Verbindung wird vom KBA im Zuge des Zulassungsverfahrens zur Verfügung gestellt. |

||

| A-6.2.1-2 | Die IPSec-Kommunikationsteilnehmer müssen beiderseitig authentifiziert werden. | muss |

| Während des Verbindungsaufbaus muss die gegenseitige Authentifizierung der Kommunikationsparteien

des IPSec-Tunnels stattfinden. Die genaue Konfiguration des mit dem IPSec-Protokoll zusammenhängenden Mechanismus wird vom KBA im Zuge des Zulassungsverfahrens bereitgestellt. |

||

| A-6.2.1-3 | Die Vertraulichkeit der Daten muss gewährleistet werden. | muss |

| Die Verschlüsselung der Datenübertragung auf dem Transport-Level muss gewährleistet

werden. Die Daten müssen über den aufgebauten VPN-Tunnel empfangen werden. Die Verwendung des vorgeschriebenen Protokoll ESP sichert die Vertraulichkeit zu. Es müssen die Vorgaben des BSI gemäß [BSI-TR02102-3] erfüllt werden. Die genaue Auflistung der benutzten Parameter wird vom KBA im Zuge des Zulassungsverfahrens bereitgestellt. |

||

| A-6.2.1-4 | Die Integrität der Daten muss gewährleistet werden. | muss |

| Die während der Übertragung ggf. von Dritten an den transportierten Daten vorgenommenen

Änderungen müssen vom Empfänger erkannt werden. Die Daten müssen über den aufgebauten VPN-Tunnel empfangen werden. Die Verwendung des vorgeschriebenen Protokolls ESP sichert die Integrität der Daten zu. |

||

| A-6.2.1-5 | Authentifizierung des i-Kfz-WS-Clients | muss |

| Der vom Portal kommende Aufruf des i-Kfz-Webservices muss authentifiziert werden. Die genauen Eingaben zum benutzten Mechanismus werden vom KBA im Zuge des Zulassungsverfahrens bereitgestellt. |

||

7.2.2 Anforderungen an die Schnittstelle B

Interne Schnittstelle des KBA.

7.2.3 Anforderungen an die Schnittstelle C

Die Schnittstelle C ist im Kapitel 5.5.3 vorgestellt worden. Es wurden folgende Anforderungen an die Schnittstelle C abgeleitet.

| A-6.2.3-1 | Verwendung der Schnittstelle C | muss |

| Die Schnittstelle C muss von einer Komponente aus dem Bereich „Zulassungsbehörde-DOI-DMZ“

angeboten werden und darf nur von Komponenten aus dem Bereich „Zulassungsbehörde-Kern-Netz“

verwendet werden. Insbesondere ist es explizit verboten, dass eine Komponente aus dem Bereich „Zulassungsbehörde-Internet-DMZ“ über einen Zugriff auf die Schnittstelle C verfügt. Weiterhin müssen die beiden Bereiche „Zulassungsbehörde-Internet-DMZ“ und „Zulassungsbehörde-DOI-DMZ“ gänzlich voneinander getrennt werden. Ergänzend ist in diesem Zusammenhang die Anforderung A-6.2.10-1 zu beachten. |

||

| A-6.2.3-2 | Die Integrität und Vertraulichkeit der Daten. | muss |

| Die im Dokument „Informationen zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt

für Behörden“ enthaltenen Vorgaben zum sicheren Betrieb müssen eingehalten werden. Die Vorgaben aus [BSI-TR02102-1] zu Algorithmen und Schlüssellängen müssen beachtet werden. |

||

| A-6.2.3-3 | Die Nachvollziehbarkeit muss gewährleistet werden. | muss |

| Die Nachvollziehbarkeit der Kommunikation durch die Schnittstelle C ist von großer

Bedeutung. Die Zugriffe auf der Schnittstelle C müssen sicher protokoliert werden.

Die Protokolldaten unterliegen einer engen Zweckbindung und dürfen ausschließlich

dem Zweck der Entdeckung und Erörterung der Gründe von potentiell aufkommenden Unregelmäßigkeiten

in der Kommunikation dienen (Sicherstellung des ordnungsgemäßen Betriebs). Die Protokolldaten müssen die Identität der zugreifenden Instanz sowie systemtechnische Daten (z. B. IP-Adresse und Port etc.) beinhalten. Die Protokolldaten müssen für mindestens 6 Monate, auf einen begründenden Wunsch des KBA (z. B. im Falle der Untersuchung eines Vorfalls) auch länger, aufbewahrt werden. |

||

7.2.4 Anforderungen an die Schnittstelle D

Die Anforderungen an die Schnittstelle D sind in [IznAaKBAfB] beschrieben. Die Eigenschaften der Schnittstelle D sind im Kapitel 5.5.4 zu finden.

Bezogen auf die im Rahmen von i-Kfz definierte zusätzliche Kommunikation über das Postfach ergeben sich weitere Anforderungen an die Schnittstelle D.

| A-6.2.4-1 | Die Kommunikation zwischen Zulassungsbehörden und dem KBA darf nur über definierte Verbindungen stattfinden. | muss |

| Die Kommunikation zwischen den Zulassungsbehörden und dem KBA darf nur über die Schnittstelle

D erfolgen. Es müssen die für die Schnittstelle D in diesem Dokument definierten Sicherheitsanforderungen befolgt werden. |

||

| A-6.2.4-2 | Zugriff auf das Postfach an der Schnittstelle D muss authentifiziert werden. | muss |

| Es darf nur ein authentifizierter Zugriff auf das Postfach durch die Zulassungsbehörden

(OpenFT) möglich sein. Die notwendigen Zugangsdaten werden der Behörde im Rahmen des Zulassungsprozesses durch das KBA mitgeteilt. Es gelten die Empfehlungen aus [BSI-TR02102-1] bezüglich der Authentisierung. |

||

7.2.5 Anforderungen an die Schnittstelle E

Interne Schnittstelle des KBA.

7.2.6 Anforderungen an die Schnittstelle F

Die Schnittstelle F wurde im Kapitel 5.5.6 beschrieben.

| A-6.2.6-1 | Die Benutzung der Schnittstelle F | muss |

| Die Schnittstelle F muss von einer Komponente aus dem Bereich „Dezentrales-Portal-DMZ“ zur Verfügung gestellt werden und darf nur von Komponenten aus dem gleichen Bereich angesprochen werden. | ||

| A-6.2.6-2 | Die Integration der Schnittstelle F | kann |

| Die Schnittstelle F kann durch die Komponente „dezentrales Portal“ als eine interne

Schnittstelle realisiert werden. In diesem Fall muss (z. B. durch den Einsatz von geeigneten Paketfiltern) gewährleistet werden, dass nur ausgewählte Komponenten auf die Schnittstelle F zugreifen dürfen. |

||

| A-6.2.6-3 | Die Nachvollziehbarkeit muss gewährleistet werden. | muss |

| Die Zugriffe auf die Schnittstelle F müssen protokolliert werden. Die Protokolldaten müssen die Identität der zugreifenden Instanz sowie systemtechnische Daten (z. B. IP-Adresse und Port etc.) beinhalten. Die Protokolldaten müssen für mindestens 6 Monate, auf einen begründenden Wunsch des KBA (z. B. im Falle der Untersuchung eines Vorfalls) auch länger, aufbewahrt werden. Insbesondere sind die Vorgaben und Empfehlungen des BSI zur Erstellung und Verwaltung der sicheren Protokolldaten in den Dokumenten der ISI-Reihe (vergleiche Anforderung A-6.2.3-3) einzuhalten. |

||

7.2.7 Anforderungen an die Schnittstelle G

Die Schnittstelle G ist im Kapitel 5.5.7 vorgestellt.

| A-6.2.7-1 | Die Kommunikationspartner müssen gegenseitig authentifiziert werden. | muss |

| Die beiden Seiten der Kommunikation müssen sich gegenseitig authentifizieren. Es ist nur Kommunikation mit einem authentifizierten Portal/Großkunden zulässig. |

||

| A-6.2.7-2 | Die Integrität der Inhaltsdaten muss geschützt werden. | muss |

| Die Inhalte der Nachrichten müssen mit Hilfe einer digitalen Signatur bzw. einer MAC

gegen Manipulation geschützt werden. Es gelten die in [BSI-TR02102-1] enthaltenen Eingaben zu Algorithmen und Schlüssellängen. |

||

| A-6.2.7-3 | Die Vertraulichkeit der Inhaltsdaten muss geschützt werden. | muss |

| Die Vertraulichkeit der Inhaltsdaten muss sichergestellt werden, indem die Daten für

die Übertragung verschlüsselt werden. Die Benutzung der Transport-Verschlüsselung bis zum Portal ist an der Stelle ausreichend. Die Daten müssen über eine authentifizierte HTTPS-Verbindung verschickt werden. Es gelten die Vorgaben des Bundesamtes für Sicherheit in der Informationstechnik bezüglich der Verwendung von TLS gemäß [BSI-TR02102-2] und [BSI-MS-TLS] sowie ferner gemäß [BSI-TR02102-1] für die Authentifizierung. |

||

| A-6.2.7-4 | Die Nachvollziehbarkeit muss gewährleistet werden. | muss |